Les types d’autorisation utilisés sont : r – Lire. w – Ecrire. x – Exécuter.

Quels sont les 3 types d’autorisations différents sous Linux ?

Le type d’autorisation : +r ajoute une autorisation de lecture. -r supprime l’autorisation de lecture. +w ajoute une autorisation d’écriture.

Quelles sont les trois autorisations d’accès aux fichiers ?

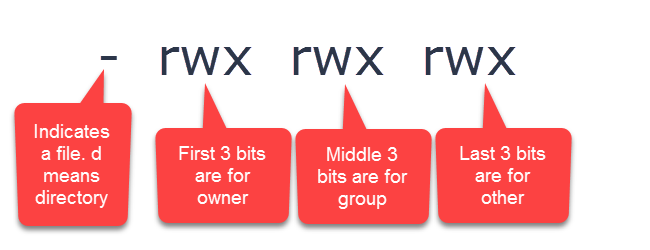

Les systèmes basés sur UNIX tels que Linux utilisaient des listes de contrôle d’accès de style POSIX. Cela signifie que les fichiers ont trois modes d’autorisation : lecture (r), écriture (w) et exécution (x). Ces modes peuvent être attribués soit à l’aide des lettres qui viennent d’être énumérées, soit ils ont également des numéros équivalents. Lire vaut 4, écrire vaut 2 et exécuter vaut 1.

Quelles sont les autorisations de base ?

Les autorisations de base offrent un moyen plus simple et moins précis de définir des autorisations. Une autre façon de penser est que les autorisations de base sont des groupes d’autorisations avancées. Les autorisations de base sont : Contrôle total : les utilisateurs peuvent lire, modifier, ajouter, déplacer et supprimer des fichiers, ainsi que leurs propriétés et répertoires associés.

Quels sont les deux types d’autorisations ?

Chaque autorisation existante peut être attribuée de deux manières : explicitement ou par héritage. Pour cette raison, les autorisations sont appelées autorisations explicites et autorisations héritées. Les autorisations explicites sont des autorisations définies par défaut lors de la création de l’objet ou par une action de l’utilisateur.

Quelles sont les quatre autorisations de base ?

Il existe quatre catégories (système, propriétaire, groupe et monde) et quatre types d’autorisations d’accès (lecture, écriture, exécution et suppression). Les catégories ne sont pas disjointes : le monde inclut le groupe, qui à son tour inclut le propriétaire.

Quels sont les 3 types de fichiers sous Unix ?

Les sept types de fichiers Unix standard sont réguliers, répertoire, lien symbolique, FIFO spécial, bloc spécial, caractère spécial et socket tels que définis par POSIX.

Que sontles 3 autorisations pour les répertoires et les fichiers et que signifient-elles ?

Autorisations pour les répertoires L’autorisation de lecture signifie que l’utilisateur peut voir le contenu d’un répertoire (par exemple, utilisez ls pour ce répertoire.) L’autorisation d’écriture signifie qu’un utilisateur peut créer des fichiers dans le répertoire. L’autorisation d’exécution signifie que l’utilisateur peut entrer dans le répertoire (c’est-à-dire en faire son répertoire actuel.)

Que sont les autorisations d’accès ?

Les autorisations utilisateur, qui font partie du processus global de gestion des utilisateurs, sont l’accès accordé aux utilisateurs à des ressources spécifiques telles que des fichiers, des applications, des réseaux ou des appareils.

Quelles sont les 5 autorisations différentes pour les fichiers et les dossiers ?

Il existe essentiellement six types d’autorisations dans Windows : Contrôle total, Modifier, Lire et amp ; Exécuter, répertorier le contenu du dossier, lire et écrire.

Qu’est-ce que l’autorisation standard ?

Un ensemble d’autorisations standard consiste en un groupe d’autorisations communes pour une fonctionnalité particulière associée à une licence d’ensemble d’autorisations. L’utilisation d’un ensemble d’autorisations standard vous fait gagner du temps et facilite l’administration, car vous n’avez pas besoin de créer l’ensemble d’autorisations personnalisé.

Que sont les niveaux d’autorisation ?

Les niveaux d’autorisation sont un ensemble d’autorisations qu’un utilisateur ou un groupe particulier est autorisé à effectuer des actions spécifiques. Chaque niveau d’autorisation consiste en un certain nombre d’autorisations détaillées (telles que : créer des alertes, supprimer des éléments, etc.).

Pourquoi les autorisations sont-elles importantes ?

Demander la permission peut améliorer la façon dont les gens s’écoutent. Cela peut aider à établir des relations en démontrant du respect et de l’appréciation pour les amis, les collègues et les membres de la famille.

Quels sont les types d’autorisation de fichier expliqués avec un exemple ?

Chaque fichier et répertoire dispose de trois types d’autorisation : Lecture : vous pouvez afficher et lire le contenu du fichier, mais vous ne pouvez pas modifier oumodifier le fichier. Vous pouvez répertorier le contenu du répertoire avec l’autorisation de “lecture”. Écrire : vous pouvez lire et modifier le contenu du fichier.

Qu’est-ce que l’autorisation des droits d’utilisateur ?

Les droits et autorisations des utilisateurs sont les niveaux d’accès accordés aux utilisateurs (employés de l’entreprise), leur permettant d’effectuer des tâches spécifiques et d’accéder à des ressources sur votre réseau telles que des fichiers de données ou des applications.

Que sont les droits d’accès et les autorisations ?

Les droits d’accès sont les autorisations détenues par un utilisateur individuel ou une application informatique pour lire, écrire, modifier, supprimer ou accéder à un fichier informatique ; modifier les configurations ou les paramètres, ou ajouter ou supprimer des applications.

Quelles sont les quatre autorisations de base ?

Il existe quatre catégories (système, propriétaire, groupe et monde) et quatre types d’autorisations d’accès (lecture, écriture, exécution et suppression). Les catégories ne sont pas disjointes : le monde inclut le groupe, qui à son tour inclut le propriétaire.

Que sont les niveaux d’autorisation ?

Les niveaux d’autorisation sont un ensemble d’autorisations qu’un utilisateur ou un groupe particulier est autorisé à effectuer des actions spécifiques. Chaque niveau d’autorisation consiste en un certain nombre d’autorisations détaillées (telles que : créer des alertes, supprimer des éléments, etc.).

Qu’est-ce que l’autorisation standard ?

Un ensemble d’autorisations standard consiste en un groupe d’autorisations communes pour une fonctionnalité particulière associée à une licence d’ensemble d’autorisations. L’utilisation d’un ensemble d’autorisations standard vous fait gagner du temps et facilite l’administration, car vous n’avez pas besoin de créer l’ensemble d’autorisations personnalisé.

Quels sont les 2 types de dossiers ?

Les dossiers de base sont le choix typique. Ils s’adaptent à presque tous les systèmes de classement à un standard de 9,5 pouces. Les dossiers suspendus sont votre plus petite option, mais c’est parce qu’ils sacrifient de l’espace pour être équipés de crochets à accrocher à l’intérieur de vos tiroirs.

Qu’est-ce qu’une autorisation formelle ?

1. autorisation accordée pour faire quelque chose ; consentement formel. demander la permission de quitter la pièce.

Qu’est-ce que l’autorisation directe ?

Les autorisations directes sont attribuées directement aux utilisateurs par les administrateurs du produit. Par exemple, un utilisateur Analytics qui a le rôle d’administrateur peut attribuer le rôle d’éditeur directement à d’autres utilisateurs. Les autorisations héritées peuvent être attribuées via : Une autre autorisation directe dans le même produit.