PowerShell est une version plus avancée de cmd. Ce n’est pas seulement une interface mais aussi un langage de script qui permet d’effectuer plus facilement des tâches administratives. La plupart des commandes exécutées sur cmd peuvent également être exécutées sur PowerShell.

PowerShell est-il meilleur que CMD ?

PowerShell est une version plus avancée de cmd. Ce n’est pas seulement une interface mais aussi un langage de script qui permet d’effectuer plus facilement des tâches administratives. La plupart des commandes exécutées sur cmd peuvent également être exécutées sur PowerShell.

Dans quelle mesure PowerShell est-il sécurisé ?

PowerShell lui-même n’est pas moins sécurisé que les autres environnements de script Microsoft Windows. Cependant, PowerShell fournit à un adversaire une interface pratique pour énumérer et manipuler un système hôte après que l’adversaire a obtenu l’exécution initiale du code.

Les pirates utilisent-ils PowerShell ?

La plupart des logiciels malveillants utilisent PowerShell dans différentes phases d’attaques de logiciels malveillants.

PowerShell peut-il faire tout ce que CMD peut faire ?

Cela signifie que PowerShell peut exécuter toutes les commandes CMD, mais *CMD ne peut pas exécuter les applets de commande PowerShell. *Vous pouvez exécuter des applets de commande PowerShell dans la console d’invite de commande si vous démarrez d’abord PowerShell en exécutant « powershell » dans CMD.

PowerShell peut-il exécuter des commandes cmd ?

De nombreuses commandes d’invite de commande (CMD) héritées fonctionnent dans l’environnement de script Windows PowerShell. L’environnement PowerShell transmet ces commandes depuis les commandes les plus utilisées telles que ping jusqu’aux commandes les plus informatives telles que tracert de l’environnement hérité à l’aide d’alias.

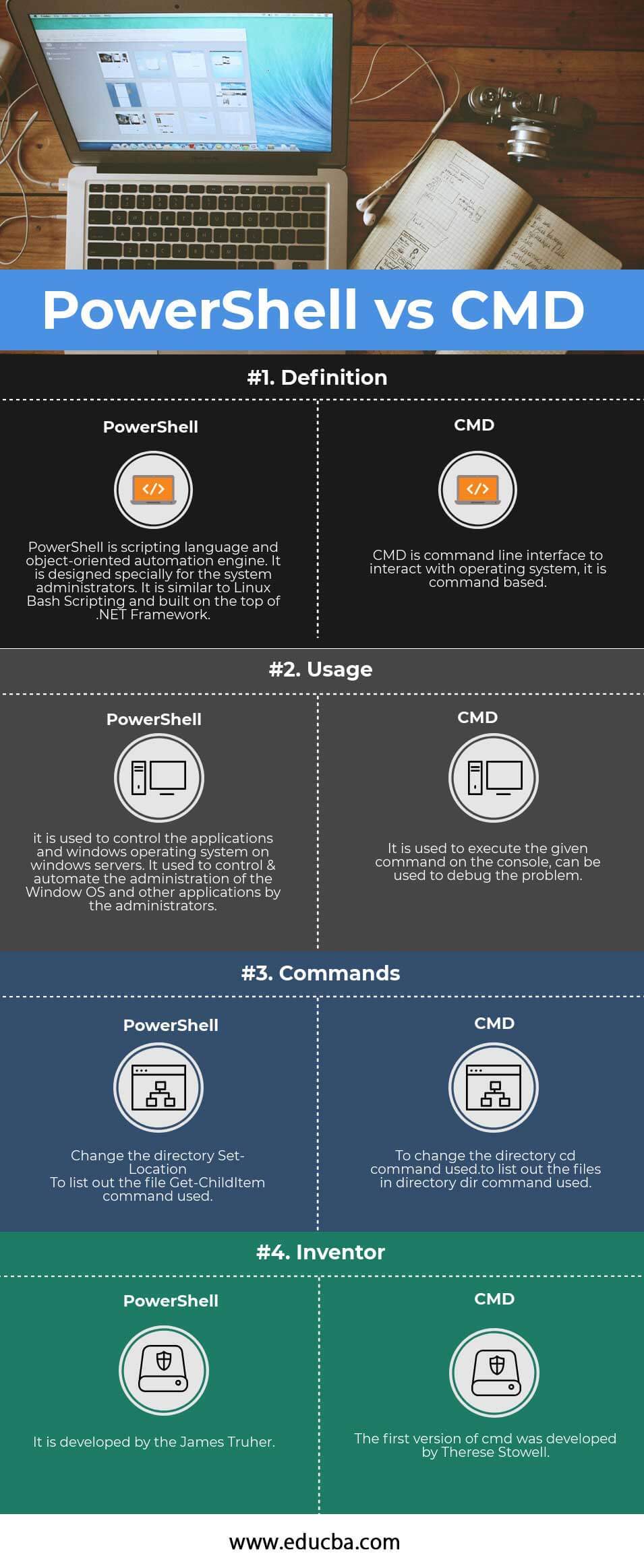

En quoi PowerShell diffère-t-il de cmd ?

CMD est la ligne de commande du système d’exploitation Microsoft Windows, avec des fonctionnalités basées sur les commandes. Powershell est une interface de ligne de commande basée sur les tâches, spécialement conçue pour les administrateurs système et basée sur le . RapporterCadre.

Devez-vous bloquer PowerShell ?

PowerShell est souvent abusé par les attaquants, mais les défenseurs ne doivent pas désactiver l’outil de ligne de commande Windows, avertissent les agences de cybersécurité.

PowerShell obtient-il des informations d’identification sécurisées ?

Création d’objets PSCredential avec l’applet de commande Get-Credential Bien que cette méthode ne présente aucune faille de sécurité, elle doit être saisie de manière interactive dans la console PowerShell à chaque exécution du script. Cela empêche à la fois l’automatisation et la délégation des scripts.

Quels sont les deux facteurs d’atténuation des risques dans PowerShell ?

Valeurs disponibles. Les valeurs d’attribut contrôlent quatre domaines distincts : Atténuation des risques : SupportsShouldProcess et ConfirmImpact contrôlent le degré de risque de votre code et s’il prend en charge l’atténuation des risques, en ajoutant les paramètres communs -WhatIf et -Confirm.

Qu’est-ce qu’un logiciel malveillant PowerShell ?

Un logiciel malveillant sans fichier est une attaque qui se produit par des méthodes telles que l’intégration de code malveillant dans des scripts ou le chargement de logiciels malveillants dans la mémoire sans écrire sur le disque. PowerShell peut exécuter un script directement en mémoire et est de plus en plus utilisé pour perpétrer des attaques sans fichier.

À quoi sert PowerShell ?

En tant que langage de script, PowerShell est couramment utilisé pour automatiser la gestion des systèmes. Il est également utilisé pour créer, tester et déployer des solutions, souvent dans des environnements CI/CD.

À quoi sert PowerShell dans la cybersécurité ?

La communication à distance PowerShell est une fonctionnalité Windows qui permet aux administrateurs, aux analystes de la cybersécurité et aux utilisateurs d’exécuter à distance des commandes sur des hôtes Windows [14].

PowerShell peut-il remplacer cmd ?

Pour créer la meilleure expérience de ligne de commande, PowerShell est désormais le shell de commande pour l’explorateur de fichiers. Il remplace l’invite de commande (cmd.exe) dans le menu Windows Logo Key + X, dans le menu Fichier de l’explorateur de fichiers et dansle menu contextuel qui s’affiche lorsque vous cliquez avec le bouton droit de la souris sur l’espace dans l’explorateur de fichiers.

Quelle est la puissance de PowerShell ?

PowerShell peut explorer les moindres détails pour créer des scripts puissants qui fonctionnent, ainsi que certaines applications disponibles dans le commerce. PowerShell peut extraire des données directement du sous-système WMI, vous donnant des informations détaillées en temps réel sur tout ce qui concerne les ID de processus et le nombre de handles.

Dois-je utiliser PowerShell ?

Vous devriez envisager d’utiliser PowerShell si vous souhaitez exécuter automatiquement des tâches pour gérer les systèmes d’exploitation et leurs processus. Vous pouvez donc écrire un script qui modifie l’arrière-plan de quelqu’un chaque fois qu’il clique sur un certain bouton.

PowerShell est-il meilleur que Bash ?

En fin de compte, comparer PowerShell à Bash revient à comparer des pommes à des oranges. Les deux sont des outils pour des travaux différents. Si vous gérez un environnement Windows ou utilisez Azure, essayez de vous en tenir à PowerShell. Si vous gérez un environnement strictement Linux ou Unix, essayez de vous en tenir à Bash.

Pourquoi devrions-nous utiliser PowerShell ?

En tant que langage de script, PowerShell est couramment utilisé pour automatiser la gestion des systèmes. Il est également utilisé pour créer, tester et déployer des solutions, souvent dans des environnements CI/CD. PowerShell est construit sur le . NET Common Language Runtime (CLR).

Comment échapper à PowerShell ?

Le caractère d’échappement PowerShell est le caractère de backtick « ` ». Cela s’applique que vous exécutiez des instructions PowerShell de manière interactive ou que vous exécutiez des scripts PowerShell. Je n’ai pas déterminé pourquoi, mais le caractère dièse « # » n’a pas besoin d’être échappé dans le cadre d’un nom distinctif codé en dur dans PowerShell.

Cela vaut-il la peine d’apprendre PowerShell ?

PowerShell est-il meilleur que Bash ?

En fin de compte, comparerPowerShell à Bash, c’est comme comparer des pommes à des oranges. Les deux sont des outils pour des travaux différents. Si vous gérez un environnement Windows ou utilisez Azure, essayez de vous en tenir à PowerShell. Si vous gérez un environnement strictement Linux ou Unix, essayez de vous en tenir à Bash.

PowerShell est-il identique à DOS ?

En bref, powershell est une plate-forme de script extensible à part entière, alors que ms-dos ne l’est pas. ms-dos était bien pour Windows 98 mais plus maintenant. Microsoft investit massivement dans le développement de Powershell. Ils essaient de présenter powershell comme ce que BASH est pour Linux.