AutoKMS n’est pas vraiment un virus, mais un outil de piratage téléchargé intentionnellement par la plupart des utilisateurs qui tentent d’activer des produits Microsoft non enregistrés. Pour vous en débarrasser, vous pouvez essayer de le désinstaller comme vous le feriez avec n’importe quelle autre application.

Que se passe-t-il si vous supprimez AutoKMS ?

Il peut accorder l’accès aux pirates ou télécharger des logiciels malveillants et bien plus encore. Certains techniciens de Microsoft affirment qu’AutoKMS est une variante du virus Troyan, mais tous ne vont pas aussi loin. Tout simplement parce que vous pouvez le désinstaller à tout moment, ce qui n’est tout simplement pas le cas avec les chevaux de Troie.

Est-ce que la désinstallation de KMSPico après l’activation ?

Oui, vous pouvez supprimer KMSpico mais ne le faites pas. Vous avez peut-être activé windows ou ms office avec kmspico maintenant vous pensez que c’est inutile, non ce n’est pas comme ça, pour garder vos windows activés ne supprimez pas kmspico. Si vous le supprimez, vos fenêtres reviendront en mode trail.

Que se passe-t-il si vous supprimez AutoKMS ?

Il peut accorder l’accès aux pirates ou télécharger des logiciels malveillants et bien plus encore. Certains techniciens de Microsoft affirment qu’AutoKMS est une variante du virus Troyan, mais tous ne vont pas aussi loin. Tout simplement parce que vous pouvez le désinstaller à tout moment, ce qui n’est tout simplement pas le cas avec les chevaux de Troie.

Est-ce que l’activateur kms est un virus ?

Réponse originale : KMS Activator est-il un programme antivirus (malware) ? Non, KMS Auto n’est pas un fichier de virus mais c’est simplement un fichier d’activateur. Il suffit d’activer ou de déverrouiller la version complète de l’application.

AutoKMS est-il un logiciel malveillant ?

AutoKMS est le nom de détection générique de Malwarebytes pour les hacktools destinés à permettre l’utilisation illégale de produits Microsoft tels que Windows et Office.

Comment puis-je vérifier le nombre d’activations de mon KMS ?

Pour vérifier si l’ordinateur client est correctement activé, vous pouvez soit vérifier dans le Panneau de configurationSystem ou exécutez le script SLMgr dans l’invite de commande. Pour vérifier, exécutez Slmgr. vbs avec l’option de ligne de commande /dli. Il vous donnera des détails sur l’installation de Windows et son statut d’activation et de licence.

KMSpico est-il un cheval de Troie ?

Il est largement diffusé sous une variété de noms et de variantes sur de faux sites de téléchargement et des réseaux de partage de fichiers comme BitTorrent. Dès son installation, il peut entraîner divers actes dangereux, notamment le vol de données, les opérations de chevaux de Troie, etc.

KMSpico est-il un logiciel espion ?

KMSPico n’est pas un outil légitime et est développé par des cybercriminels plutôt que par la société Microsoft. Par conséquent, l’utilisation de cet outil viole les termes et conditions du système d’exploitation Windows. De plus, il est souvent distribué par des sites Web douteux contenant du contenu malveillant.

Qu’est-ce que HackTool KMSpico ?

HackTool. KMSpico est le nom de détection de Malwarebytes pour un Hacktool qui permet à l’utilisateur d’utiliser illégalement des logiciels Microsoft.

Puis-je supprimer Windows Defender ?

Seul, il est tout à fait sûr de désactiver Windows Defender. Le problème survient lorsque vous le désactivez sans fournir de remplacement. Assurez-vous d’avoir configuré une autre suite de sécurité et, bien sûr, il vous incombe toujours de prendre des précautions de sécurité raisonnables.

Où puis-je trouver AutoKMS ?

Le fichier AutoKMS.exe se trouve dans un sous-dossier de C:\Windows (par exemple C:\Windows\AutoKMS\).

Que se passe-t-il si vous supprimez AutoKMS ?

Il peut accorder l’accès aux pirates ou télécharger des logiciels malveillants et bien plus encore. Certains techniciens de Microsoft affirment qu’AutoKMS est une variante du virus Troyan, mais tous ne vont pas aussi loin. Tout simplement parce que vous pouvez le désinstaller à tout moment, ce qui n’est tout simplement pas le cas avec les chevaux de Troie.

L’activation du KMS est-elle permanente ?

KMSles activations sont valides pendant 180 jours, une période connue sous le nom d’intervalle de validité d’activation. Les clients KMS doivent renouveler leur activation en se connectant à l’hôte KMS au moins une fois tous les 180 jours pour rester activés.

L’activateur KMS est-il sûr ?

KMSPico est 100 % sûr à utiliser. Il est dans la nature depuis environ 2 ans, ce qui montre combien de personnes l’utilisent en toute sécurité. Nous n’avons vu aucun rapport faisant état d’une personne ayant succombé à un préjudice lors de l’exécution de cet outil sur son système.

L’activation de Windows 10 avec KMS est-elle sûre ?

Le Defender de Microsoft trouvera l’activateur KMS comme une menace et d’autres logiciels antivirus le feront également. Nous n’avons aucune information si ce type d’outils contient des logiciels malveillants, nous vous conseillons simplement de ne pas les utiliser. Si vous souhaitez utiliser un logiciel illégal, veuillez l’utiliser à vos risques et périls.

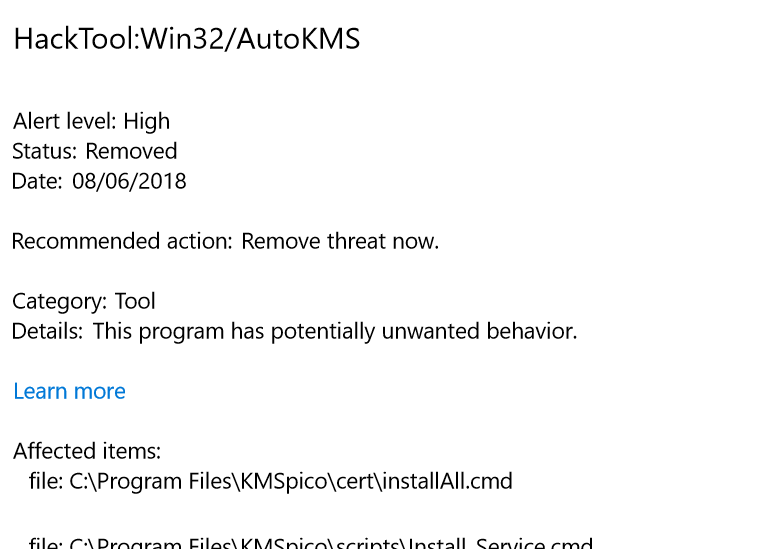

Hacktool:Win32 AutoKMS est-il un virus ?

HackTool :Win32/AutoKMS Il peut être utilisé pour « craquer » ou corriger des copies non enregistrées de logiciels Microsoft. N’utilisez pas d’outils de piratage, car ils peuvent être associés à des logiciels malveillants ou indésirables.

Où est installé AutoKMS ?

AutoKMS est-il un virus Reddit ?

Win32/AutoKMS n’est pas un logiciel malveillant. Il s’agit d’un composant d’un système d’activation des copies de licence en volume de Microsoft Office.

Comment puis-je forcer KMS à activer le client ?

Ouvrez l’invite de commande, tapez slmgr /ipk suivi de la clé de produit de l’hôte KMS à 25 chiffres et appuyez sur Entrée. Ensuite, utilisez slmgr /ato pour activer la clé hôte.

Comment redémarrer le service KMS ?

Redémarrez le service de protection logicielle en exécutant restart-service sppsvc dans une console PowerShell élevée (ou net stop sppsvc && net start sppsvc si PowerShell n’est pas disponible). Exécutez slmgr. vbs /dli pour obtenir le nombre de clients activés par KMS.

Que se passe-t-il lorsque l’activation du KMS expire ?

Après chaque connexion réussie, lel’expiration est prolongée jusqu’à 180 jours. Que se passe-t-il si Windows ne peut pas réactiver la licence ? Si un ordinateur Windows n’a pas été en mesure de rétablir la communication avec le serveur KMS après 180 jours, la machine deviendra sans licence.