PAC ?

I25. 810 – Athérosclérose du ou des greffons de pontage aortocoronarien sans angine de poitrine

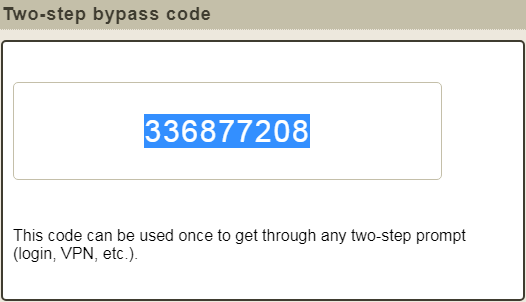

Un code de contournement est un code d’accès temporaire créé par un administrateur pour un utilisateur spécifique.

Qu’est-ce que le contournement dans le codage ?

Que sont les codes de contournement ? Les codes de contournement sont des codes d’accès à neuf chiffres que vous pouvez utiliser pour répondre aux invites d’authentification multifacteur. Entrez les codes dans le champ Passcode de l’invite MFA. DIT vous recommande d’utiliser des codes de contournement comme sauvegarde lorsque vous n’avez pas votre périphérique MFA principal disponible.

Pourquoi le duo demande-t-il un code de contournement ?

Les codes de contournement Duo peuvent être utilisés pour accéder aux ressources protégées par Duo lorsque votre appareil n’est pas disponible. Vous devrez peut-être également utiliser des codes de contournement si votre appareil est perdu, volé ou remplacé. Les codes de contournement doivent être placés dans un endroit sûr.

Comment générer un code depuis duo ?

Utilisez votre smartphone pour générer des codes d’accès à partir de l’application Duo Mobile. Pour l’utiliser, ouvrez simplement l’application et appuyez sur l’icône grise en haut à droite de l’application pour iOS et Android (indiquée par la flèche rouge dans l’image ci-dessous) ou sur le bouton Générer un code d’accès sur les appareils Microsoft OS.

Qu’est-ce que le contournement dans le codage ?

Que sont les codes de contournement ? Les codes de contournement sont des codes d’accès à neuf chiffres que vous pouvez utiliser pour répondre aux invites d’authentification multifacteur. Entrez les codes dans le champ Passcode de l’invite MFA. DIT vous recommande d’utiliser des codes de contournement comme sauvegarde lorsque vous n’avez pas votre périphérique MFA principal disponible.

Le mot de passe Windows peut-il être contourné ?

Les mots de passe peuvent être réinitialisés ou contournés sur chaque système d’exploitation, donc même si vous avez oublié le vôtre, il peut y avoir un moyen d’entrer. Cela signifie également que les malfaiteurs peuvent probablement pénétrer dans votre système s’ils y ont accès – et c’est beaucoup plus facile que vous ne le pensez.

Comment contourner un code ICD 10 PCS ?

Directives de codage ICD-10-PCS : procédures de contournement Les procédures de contournement sont codées en identifiantla partie du corps a contourné « de » et la partie du corps a contourné « vers ». La partie du corps du quatrième caractère spécifie la partie du corps à partir de laquelle le contournement est effectué et le qualificatif spécifie la partie du corps vers laquelle le contournement est effectué.

Quelle est l’opération racine du contournement ?

Opération de dérivation-racine 1 La dérivation est définie comme la modification de la voie de passage du contenu d’une partie du corps tubulaire. Le réacheminement du contenu d’une partie du corps peut être effectué de trois manières : vers une zone en aval de la route normale.

Duo peut-il être contourné ?

Un utilisateur doit avoir un appareil d’authentification Duo valide enregistré (comme un téléphone ou un jeton matériel) afin d’utiliser un code de contournement pour s’authentifier. Les codes de contournement ne sont pas destinés à être la seule méthode 2FA d’un utilisateur. Les codes de contournement expirent après avoir été utilisés le nombre de fois autorisé ou après un laps de temps défini par l’administrateur.

Quel est le code d’activation manuelle pour Duo Mobile ?

Cliquez sur le lien Activer Duo Mobile dans la section « Informations sur l’appareil ». Ce lien n’est disponible que lorsque vous définissez le type de téléphone sur « Mobile » et que vous sélectionnez autre chose que « Inconnu » comme plate-forme. Ensuite, sur la page suivante, cliquez sur le bouton Générer le code d’activation Duo Mobile.

Pourquoi mon code Duo ne fonctionne-t-il pas ?

Cela se produit le plus souvent lorsque vous achetez un nouvel appareil, reformatez ou restaurez un appareil, supprimez l’application Duo Mobile ou désactivez temporairement un compte sur lequel vous avez activé l’authentification à deux facteurs. Pour que les codes secrets fonctionnent à nouveau, vous devez reconnecter votre ou vos comptes à l’application Duo Mobile.

Combien de temps durent les codes Duo Mobile ?

Par défaut, les nouveaux codes d’accès SMS Duo sont configurés pour ne jamais expirer pour les utilisateurs qui s’authentifient auprès d’applications protégées.

Qu’est-ce que l’autorisation de contournement ?

Cela fait référence à un attaquant obtenant un accès équivalent à un utilisateur authentifié sans jamais passer par une authentificationprocédure. Cela est généralement dû au fait que l’attaquant utilise une procédure d’accès inattendue qui ne passe pas par les points de contrôle appropriés où l’authentification devrait avoir lieu.

Quel est un exemple de contournement d’authentification ?

Exemples de base de données d’historique SHAREit de « vulnérabilité de contournement d’authentification ». PARTAGEZ la base de données MediaStore.

Comment l’authentification est-elle contournée par les attaquants ?

Contourner 2FA avec la gestion de session classique L’attaquant clique sur le lien ‘changer le mot de passe’. L’attaquant demande le jeton de réinitialisation du mot de passe. L’attaquant utilise le jeton de réinitialisation du mot de passe. L’attaquant se connecte à l’application Web.

Qu’est-ce que le contournement dans le codage ?

Que sont les codes de contournement ? Les codes de contournement sont des codes d’accès à neuf chiffres que vous pouvez utiliser pour répondre aux invites d’authentification multifacteur. Entrez les codes dans le champ Passcode de l’invite MFA. DIT vous recommande d’utiliser des codes de contournement comme sauvegarde lorsque vous n’avez pas votre périphérique MFA principal disponible.

Comment activer MFA sur le pare-feu Palo Alto ?

Pour activer 2FA/MFA pour les utilisateurs finaux de Palo Alto Networks, accédez à Authentification à 2 facteurs >> Options 2FA pour les utilisateurs finaux. Sélectionnez la méthode d’authentification à deux facteurs par défaut pour les utilisateurs finaux. En outre, vous pouvez sélectionner des méthodes 2FA particulières, que vous souhaitez afficher sur le tableau de bord des utilisateurs finaux.

Comment accéder à mon Windows 10 verrouillé ?

Appuyez sur CTRL+ALT+SUPPR pour déverrouiller l’ordinateur. Tapez les informations de connexion du dernier utilisateur connecté, puis cliquez sur OK. Lorsque la boîte de dialogue Déverrouiller l’ordinateur disparaît, appuyez sur CTRL+ALT+SUPPR et connectez-vous normalement.

Quel est le code ICD 10 pour le pontage coronarien ?

Code ICD-10-CM pour l’athérosclérose du ou des pontages aortocoronariens sans angine de poitrine I25. 810.