diverse ragioni. Nella maggior parte dei casi, l’indirizzo IP bloccato è il risultato di ripetuti tentativi di accesso con credenziali errate. Vediamo quali sono i motivi principali per cui l’indirizzo IP è bloccato.

I siti Web possono vietare il tuo IP?

Quando un sito Web o una piattaforma desidera limitare l’accesso degli utenti, bloccherà il loro indirizzo IP in modo che non possano accedervi anche se cambiano l’indirizzo e-mail o il nome utente. Il divieto di un indirizzo IP è una misura di sicurezza che mantiene l’ordine sul Web, ma quando succede a te può essere frustrante.

Perché il mio indirizzo IP dovrebbe essere bandito da un sito web?

Se il tuo IP viene bandito da un sito Web o da un servizio, è probabile che tu abbia violato i termini di utilizzo del provider. Prova a capire i loro termini e rispettali. Se hai bisogno di riottenere il servizio dall’IP vietato per questioni urgenti, dovrai ottenere un nuovo indirizzo IP e qui ci sono diversi modi per farlo.

Cos’è il divieto IP di Roblox?

Divieto IP (7 giorni) Questo tipo di divieto è riservato a violazioni molto gravi dei Termini di servizio o della legge federale. Tutti i giocatori sull’indirizzo IP degli account bannati vengono bloccati per 7 giorni e vedranno un errore 403 quando tenteranno di accedere al sito Web di Roblox.

Come faccio a sapere se il mio indirizzo IP è stato bloccato?

Se il tuo indirizzo IP è stato bloccato durante il tentativo di accesso al tuo sito Web, cPanel o webmail, la pagina impiega molto tempo per rispondere e, alla fine, vedrai un errore di timeout come quello che vedi di seguito. Il modo più semplice per scoprire se il tuo IP è stato bloccato è provare a connetterti al sito Web utilizzando un altro indirizzo IP.

Come verificare se un IP è bloccato in iptables?

Supponiamo che se un utente tenta di accedere a SSH nel tuo server, iptables cercherà di abbinare l’indirizzo IP e la porta a una regola nella catena di input. Controlla se l’IP è bloccato: iptables -L -n –line

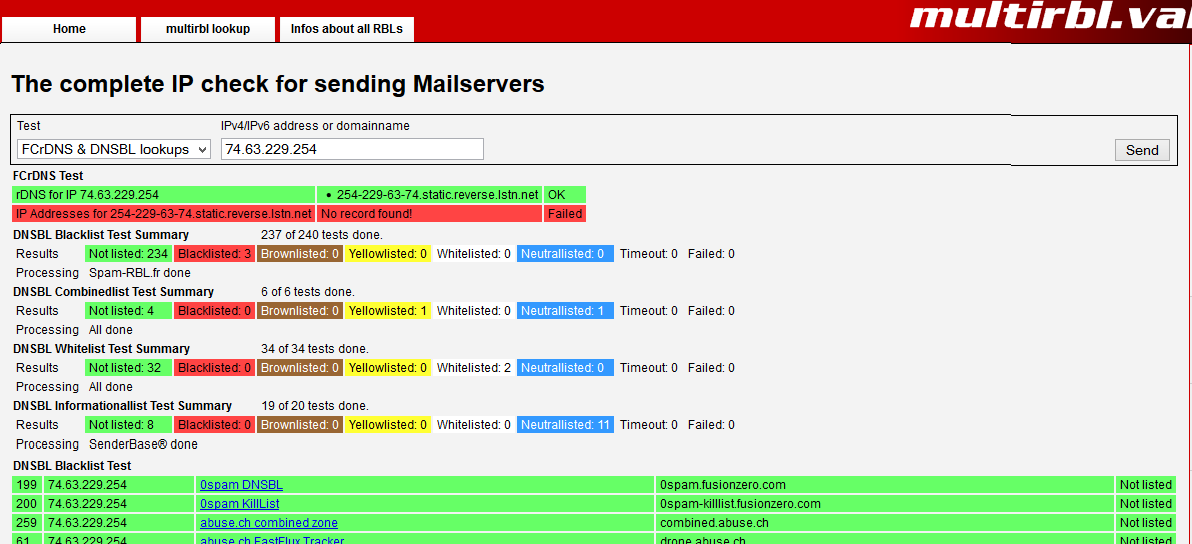

Controllare prima l’IP in http://multirbl.valli.org/ e http://www.mxtoolbox.com. Se trovato nella lista nera, elimina dalla lista l’IP. Controlla se l’IP è bloccato: iptables -L -n –lineIndirizzo] Se l’IP appare come DROP o REJECT, l’IP in IPTable è stato bloccato

Come controllare lo stato del tuo IP o eseguire la ricerca nella lista nera degli IP?

Per controllare lo stato dell’IP o eseguire la ricerca nella lista nera degli IP. Apri la lista nera IP e amp; Strumento di controllo della lista nera e-mail. Immettere l’URL, l’indirizzo IP o l’indirizzo IP del server di posta elettronica di cui si desidera controllare lo stato. Fare clic sul pulsante “Check in blacklist”.

Come faccio a rimuovere un indirizzo IP bloccato dal mio computer?

Fai clic su una regola di blocco IP, quindi seleziona Proprietà nel riquadro a destra per vedere quali indirizzi IP sono bloccati. Se l’indirizzo IP che hai annotato è elencato, selezionalo, quindi fai clic sul pulsante “Rimuovi” alla sua destra.