I numeri di previdenza sociale sono l’obiettivo principale: valgono molto di più per i ladri di identità per commettere reati vari fingendo di essere qualcun altro. Gli hacker possono aprire nuovi conti di credito e bancari, commettere frodi fiscali, accedere a conti di intermediazione, ottenere cure mediche o persino richiedere vari vantaggi.

Cosa vogliono di più gli hacker?

Le informazioni personali rubate alimentano il furto di identità Molti servizi online richiedono agli utenti di inserire dati personali come nome completo, indirizzo di casa e numero di carta di credito. I criminali rubano questi dati dagli account online per commettere furti di identità, ad esempio utilizzando la carta di credito della vittima o prendendo prestiti a suo nome.

Cosa vogliono i cyber hacker?

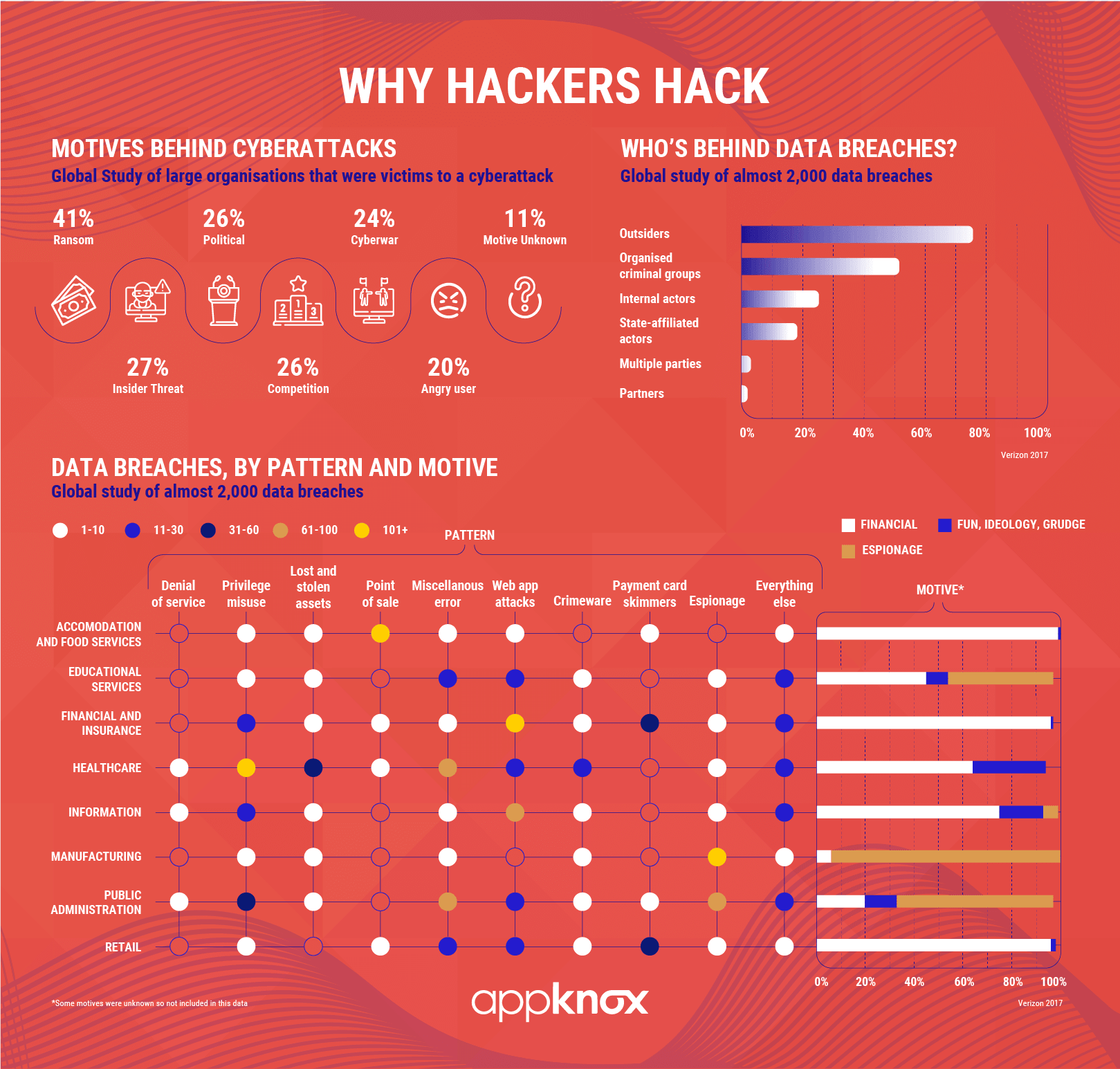

Alcuni motivi comuni per l’hacking includono il diritto di vantarsi di base, la curiosità, la vendetta, la noia, la sfida, il furto a scopo di lucro, il sabotaggio, il vandalismo, lo spionaggio aziendale, il ricatto e l’estorsione. È noto che gli hacker citano regolarmente questi motivi per spiegare il loro comportamento.

Cosa cercano gli hacker quando hackerano?

Dati personali Mentre le informazioni sui passaporti vengono vendute per la maggior quantità di denaro, i numeri di previdenza sociale sono i più preziosi per gli hacker, in quanto possono essere utilizzati per frode fiscale, apertura di conti di credito e altre attività dannose.

Cosa vogliono di più gli hacker?

Le informazioni personali rubate alimentano il furto di identità Molti servizi online richiedono agli utenti di inserire dati personali come nome completo, indirizzo di casa e numero di carta di credito. I criminali rubano questi dati dagli account online per commettere furti di identità, ad esempio utilizzando la carta di credito della vittima o prendendo prestiti a suo nome.

Cosa vogliono i cyber hacker?

Alcuni motivi comuni per l’hacking includono il diritto di vantarsi di base, la curiosità, la vendetta, la noia, la sfida, il furto a scopo di lucro,sabotaggio, vandalismo, spionaggio aziendale, ricatto ed estorsione. È noto che gli hacker citano regolarmente questi motivi per spiegare il loro comportamento.

In che modo gli hacker ti ingannano?

Il processo per essere indotto con l’inganno a fornire le tue informazioni sensibili a un hacker è chiamato phishing. Il phishing è il tentativo fraudolento di ottenere informazioni o dati sensibili, come nomi utente, password e dettagli della carta di credito, mascherandosi da entità affidabile in una comunicazione elettronica.

Chi prendono di mira di solito gli hacker?

Il 70% degli attacchi digitali alle società finanziarie e assicurative prende di mira le banche. 16% organizzazioni di assicurazione contro gli attacchi. Il 14% attacca altre attività finanziarie.

Perché gli hacker vogliono hackerare?

La più grande motivazione è spesso il guadagno finanziario. Gli hacker possono fare soldi rubando le tue password, accedendo ai dettagli della tua banca o della tua carta di credito, tenendo le tue informazioni per chiedere un riscatto o vendendo i tuoi dati ad altri hacker o sul dark web.

Come vengono scoperti gli hacker?

A seguito di un attacco, molti si rivolgono ai forum degli hacker per vantarsi delle loro imprese e questo spesso fornisce alla polizia gli indizi vitali di cui ha bisogno per iniziare a identificare la persona responsabile. Gli honeypot si sono anche dimostrati un modo efficace per attirare i criminali informatici e scoprire di più su come operano e chi sono.

In che modo gli hacker scelgono i bersagli?

Utilizzando query di ricerca tramite risorse come Google e siti di lavoro, l’hacker crea una mappa iniziale delle vulnerabilità del bersaglio. Ad esempio, i siti di lavoro possono offrire una grande quantità di informazioni come l’utilizzo della piattaforma hardware e software, incluse versioni specifiche e il relativo utilizzo all’interno dell’azienda.

Perché gli hacker hackerano il tuo telefono?

Quando un hacker entra nel tuo telefono, cercherà di rubare l’accesso ai tuoi preziosi account.Controlla i tuoi social media e la posta elettronica per le richieste di reimpostazione della password, posizioni di accesso insolite o verifiche di registrazione di nuovi account. Noti chiamate o messaggi sconosciuti nei tuoi registri. Gli hacker potrebbero intercettare il tuo telefono con un trojan SMS.

Di solito qual è l’unica intenzione degli hacker?

Uno dei motivi più comuni per gli hacker è quello di rubare o far trapelare informazioni. Potrebbe trattarsi di dati e informazioni sui tuoi clienti, sui tuoi dipendenti interni o anche su dati privati specifici della tua attività. Questi sono casi in cui gli hacker in genere perseguono obiettivi importanti per ottenere la massima attenzione.

Cosa vogliono di più gli hacker?

Le informazioni personali rubate alimentano il furto di identità Molti servizi online richiedono agli utenti di inserire dati personali come nome completo, indirizzo di casa e numero di carta di credito. I criminali rubano questi dati dagli account online per commettere furti di identità, ad esempio utilizzando la carta di credito della vittima o prendendo prestiti a suo nome.

Cosa vogliono i cyber hacker?

Alcuni motivi comuni per l’hacking includono il diritto di vantarsi di base, la curiosità, la vendetta, la noia, la sfida, il furto a scopo di lucro, il sabotaggio, il vandalismo, lo spionaggio aziendale, il ricatto e l’estorsione. È noto che gli hacker citano regolarmente questi motivi per spiegare il loro comportamento.

Riesci a risalire a un hacker?

La maggior parte degli hacker capirà che possono essere rintracciati dalle autorità che identificano il loro indirizzo IP, quindi gli hacker avanzati cercheranno di rendere il più difficile possibile per te scoprire la loro identità.

Puoi intrappolare un hacker?

Un honeypot è una trappola che un professionista IT tende a un hacker malintenzionato, sperando che interagisca con esso in modo da fornire informazioni utili. È una delle misure di sicurezza più antiche dell’IT, ma attenzione: attira gli hacker sulla tua rete, anche su unsistema isolato, può essere un gioco pericoloso.

Gli hacker possono vedere le tue ricerche?

Hacker. Un hacker può utilizzare gli attacchi per visualizzare la cronologia del browser, le informazioni di accesso, i dati finanziari e altro ancora.

Qual è l’hack più utilizzato?

Il phishing è la tecnica di hacking più comune. Tutte le nostre caselle di posta e le app di messaggistica di testo sono piene di messaggi di phishing ogni giorno.

È possibile rimuovere un hacker?

Esegui applicazioni antivirus Proprio come con un computer desktop o portatile, il software antivirus analizzerà il tuo dispositivo e rimuoverà qualsiasi malware e spyware rilevato. Una volta terminato il rilevamento dell’antivirus, imposta l’applicazione in modo che esegua scansioni regolari e rimuovi tutte le applicazioni contrassegnate dalla scansione come sospette.

Puoi sbarazzarti di un hacker?

Come rimuovere un hacker dal telefono. Usa un software antivirus. Il software antivirus metterà in quarantena il malware in una sandbox in modo che non possa influire sul resto del telefono. Quindi, lo eliminerà per te.

Posso bloccare un hacker?

Scarica una buona app di sicurezza Una buona app di sicurezza può aiutarti a bloccare gli hacker dal tuo telefono e a rilevare eventuali app dannose che potrebbero già essere presenti. Sui dispositivi Android ci sono molte app disponibili sul Play Store, inclusa la nostra Certo Mobile Security.