Gli strumenti di rilevamento della rete o di scansione delle porte sono consentiti solo se utilizzati insieme a una rete domestica residenziale o se esplicitamente autorizzati dall’host e/o dalla rete di destinazione. La scansione delle porte non autorizzata, per qualsiasi motivo, è severamente vietata.

La scansione delle porte è dannosa?

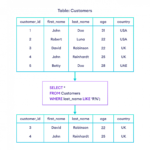

Che cos’è la scansione dannosa delle porte? La scansione delle porte è un metodo utilizzato dagli aggressori per definire l’ambito del loro ambiente di destinazione inviando pacchetti a porte specifiche su un host e utilizzando le risposte per trovare vulnerabilità e capire quali servizi e versioni del servizio sono in esecuzione su un host.

La scansione delle porte è illegale in India?

Perché Nmap è illegale?

La scansione delle porte in India è legale? Niente affatto.. la semplice scansione delle porte o l’identificazione dei servizi in esecuzione o la ricerca di vulnerabilità non è affatto illegale, ma sì, se sfrutti ulteriormente queste vulnerabilità per ottenere l’accesso a sistemi, server, ecc., allora è decisamente illegale.

La scansione delle porte è illegale alle Hawaii?

‐ La scansione delle porte è legale.

Un hacker può aprire le porte?

I criminali informatici possono sfruttare le porte aperte e le vulnerabilità dei protocolli per accedere ai dati sensibili. Se non monitori costantemente le porte, gli hacker potrebbero sfruttare le vulnerabilità in queste porte per rubare e far trapelare dati dal tuo sistema.

Posso effettuare il port scan da solo?

Esegui regolarmente la scansione delle porte da solo; è l’unico modo per essere certi che i tuoi database non stiano ascoltando il mondo esterno. Esegui Nmap sui tuoi server e assicurati che solo le porte che ti aspetti siano aperte. Per semplificare le cose, ecco uno script per farlo per te.

Va bene Nmap Google?

La scansione di un host remoto senza autorizzazione è illegale, poiché una scansione incontrollata può attivare demoni del server remoto (come knockd), eventi IDS e persino causare un Denial of Service.

ÈScanner IP arrabbiato legale?

Angry IP Scanner è uno strumento legale. Viene spesso utilizzato sia dagli hacker black hat che dagli hacker white hat perché aiuta a sondare i punti deboli in un dispositivo di rete.

I veri hacker usano Nmap?

Nmap può essere utilizzato dagli hacker per ottenere l’accesso a porte non controllate su un sistema. Tutto ciò che un hacker dovrebbe fare per entrare con successo in un sistema mirato sarebbe eseguire Nmap su quel sistema, cercare vulnerabilità e capire come sfruttarle. Tuttavia, gli hacker non sono le uniche persone che utilizzano la piattaforma software.

Nmap può essere tracciato?

Gli strumenti di monitoraggio dei log come Logwatch e Swatch possono certamente aiutare, ma la realtà è che i log di sistema sono solo marginalmente efficaci nel rilevare l’attività di Nmap. I rilevatori di scansione delle porte per scopi speciali sono un approccio più efficace per rilevare l’attività Nmap.

Nmap può decifrare le password?

A volte, MySQL è lasciato aperto a connessioni esterne e consente a chiunque di connettersi ad esso. La sua password può essere decifrata usando Nmap con lo script “mysql-brute”. L’host è attivo (latenza 0,00021 s).

Puoi prendere rocce e conchiglie dalle Hawaii?

Puoi prendere pietre dalle Hawaii? Proprio come con le conchiglie, il prelievo di rocce dalle Hawaii in piccole quantità per uso personale è consentito dalla Divisione del territorio e delle risorse naturali. Ma ancora una volta, non sei autorizzato a vendere nessuna delle pietre che hai raccolto dalle Hawaii.

È illegale appendere oggetti allo specchietto retrovisore alle Hawaii?

In generale, la Sezione 15-19.30 delle Ordinanze riviste di Honolulu proibisce a chiunque di guidare un veicolo a motore “con qualsiasi segno, poster o altro materiale non trasparente sul parabrezza anteriore, sui parafanghi laterali o sui finestrini laterali o posteriori … che ostacola la visuale libera del conducente” della carreggiata.

Prendere sabbia è illegale alle Hawaii?

La scansione delle porte Nmap è legale?

Gli strumenti di rilevamento della rete o di scansione delle porte sono consentiti solo se utilizzati insieme a una rete domestica residenziale o se esplicitamente autorizzati dall’host e/o dalla rete di destinazione. La scansione non autorizzata delle porte, per qualsiasi motivo, è severamente vietata.

Perché continuo a ricevere attacchi di scansione delle porte?

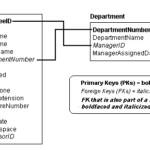

Se una porta è aperta, viene utilizzata per un particolare servizio o applicazione e sta attivamente ascoltando le richieste inviate a quell’applicazione. Se le applicazioni che utilizzano le porte aperte non sono correttamente patchate, queste porte possono essere sfruttate e utilizzate per lanciare attacchi.

Devo attivare il rilevamento della scansione delle porte?

Dovresti eseguire le scansioni delle porte in modo proattivo per rilevare e chiudere tutte le possibili vulnerabilità che gli aggressori potrebbero sfruttare.

Una porta è aperta se è in ascolto?

Quindi, aprire una porta significa renderla disponibile all’esterno se un’applicazione è in ascolto. In caso contrario, verrà visualizzato come “chiuso” nelle scansioni nmap.

La porta 443 può essere sfruttata?

No. Tutto ciò che normalmente verrebbe eseguito su 443 dovrebbe essere crittografato, ma nulla impedisce a chiunque di eseguire qualsiasi cosa su qualsiasi porta. 443 TCP è HTTP sicuro, 443 UDP è HTTP 3. Entrambi sono crittografati.

Come fanno gli hacker a trovare le porte aperte?

Gli hacker malintenzionati (“black hat”) utilizzano comunemente software di scansione delle porte per scoprire quali porte sono “aperte” (non filtrate) in un determinato computer e se un servizio effettivo è in ascolto o meno su quella porta. Possono quindi tentare di sfruttare potenziali vulnerabilità in tutti i servizi che trovano.

Le scansioni delle porte sono comuni?

È normale che il software di sicurezza rilevi le scansioni delle porte attive e le contrassegni come potenziali abusi. La maggior parte dei router domestici non dispone di porte aperte, pertanto è improbabile che la scansione dell’indirizzo IP di un utente Internet restituisca dati significativi.