Un Trojan Horse Virus è un tipo di malware che viene scaricato su un computer travestito da programma legittimo. Il metodo di consegna in genere prevede che un utente malintenzionato utilizzi l’ingegneria sociale per nascondere codice dannoso all’interno di software legittimo per tentare di ottenere l’accesso al sistema degli utenti con il proprio software.

Il virus Trojan è reale su iPhone?

In conclusione Sebbene alcune persone credano ancora che un iPhone venga infettato da qualsiasi tipo di malware sia altamente improbabile, un virus Trojan su un iPhone non è impossibile.

I virus Trojan sono sicuri?

Gli effetti dei Trojan possono essere molto pericolosi. Come i virus, possono distruggere file o informazioni sui dischi rigidi. Possono anche acquisire e inviare nuovamente dati riservati a un indirizzo esterno o aprire porte di comunicazione, consentendo a un intruso di controllare in remoto il computer infetto.

Il virus Trojan è reale su iPhone?

In conclusione Sebbene alcune persone credano ancora che un iPhone venga infettato da qualsiasi tipo di malware sia altamente improbabile, un virus Trojan su un iPhone non è impossibile.

Puoi rimuovere un virus trojan?

I virus Trojan possono essere rimossi in vari modi. Se sai quale software contiene il malware, puoi semplicemente disinstallarlo. Tuttavia, il modo più efficace per rimuovere tutte le tracce di un virus Trojan è installare un software antivirus in grado di rilevare e rimuovere i Trojan.

Apple può dire se iPhone è stato violato?

Se Apple rileva prove di un attacco sponsorizzato dallo stato, l’utente preso di mira riceverà una notifica di minaccia nella parte superiore della pagina quando accede a appleid.apple.com. Apple invierà anche un’e-mail e una notifica iMessage all’account associato all’ID Apple dell’utente. Non aspettarti che funzioni perfettamente.

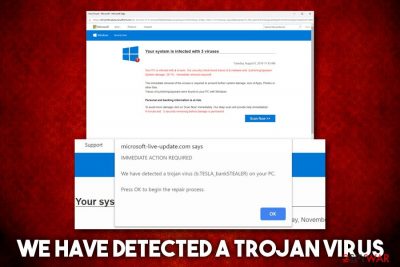

Come faccio a sapere se ho un virus Trojan?

Se notitutti i nuovi programmi in esecuzione sul tuo sistema che non hai installato, potrebbe essere un trojan. Prova a rimuovere il programma e riavviare il computer per vedere se le prestazioni del computer migliorano.

Che male può fare un Trojan?

Un cavallo di Troia, o Trojan, è un tipo di codice o software dannoso che sembra legittimo ma può assumere il controllo del tuo computer. Un Trojan è progettato per danneggiare, interrompere, rubare o, in generale, infliggere altre azioni dannose ai tuoi dati o alla tua rete. Un Trojan agisce come un’applicazione o un file in buona fede per ingannarti.

Un virus Trojan può accedere alla telecamera?

Fai attenzione ai file dannosi chiamati Trojan che potrebbero consentire agli hacker di accedere alla webcam del tuo computer a tua insaputa. Proprio come il cavallo di legno della mitologia greca, un Trojan è un tipo di malware spesso mascherato, in questo caso da software o programma legittimo.

Che cos’è un virus Trojan sul mio iPhone?

Un virus Trojan funziona in base al principio di mascherarsi come un collegamento o un collegamento innocuo o addirittura benefico. Dopo aver ottenuto l’accesso al dispositivo, il virus può devastare in molti modi. Un esempio di infezione da Trojan si verifica quando un utente avvia un download o fa clic su un collegamento che sembra essere legittimo.

Un iPhone può ricevere un virus da Safari?

Un iPhone può ricevere un virus da Safari? Non da Safari stesso, ma è possibile infettare il tuo iPhone tramite Safari. Proprio come qualsiasi altro browser, Safari può essere un rifugio per programmi dannosi e virus.

Il virus Trojan è reale su iPhone?

In conclusione Sebbene alcune persone credano ancora che un iPhone venga infettato da qualsiasi tipo di malware sia altamente improbabile, un virus Trojan su un iPhone non è impossibile.

I trojan possono rubare le password?

Gli esperti di sicurezza hanno affermato che anche il programma Trojan Horse lo hala possibilità di rubare le password per i servizi Internet dial-up dai PC degli utenti finali. Gli utenti infetti dovrebbero fare attenzione a modificare le password che potrebbero essere state compromesse, avvertono gli esperti.

Il ripristino del PC rimuoverà il Trojan?

L’esecuzione di un ripristino delle impostazioni di fabbrica, noto anche come ripristino di Windows o riformattazione e reinstallazione, distruggerà tutti i dati archiviati sul disco rigido del computer e tutti i virus tranne i più complessi. I virus non possono danneggiare il computer stesso e il ripristino delle impostazioni di fabbrica elimina i punti in cui si nascondono i virus.

I trojan sono facili da rimuovere?

I cavalli di Troia sono alcuni dei virus più frustranti che puoi ottenere sul tuo computer. Non solo sono facili da raccogliere, ma non sono sempre facili da trovare. Inoltre, i cavalli di Troia sono irritanti per uscire dal computer una volta che sono lì. Tuttavia, non sono impossibili da rimuovere.

Google è mai stato violato?

L’account Gmail o Google è uno dei servizi di posta elettronica più popolari e utilizzati e questo è ciò che lo rende il principale obiettivo degli hacker. Nonostante disponga delle migliori funzionalità di sicurezza offerte da Google, abbiamo riscontrato casi in cui gli account Google sono stati violati in passato.

Il tuo iPhone può essere violato facendo clic su un collegamento?

2. Evita di fare clic su collegamenti sospetti. Proprio come sul tuo computer, il tuo iPhone può essere violato facendo clic su un sito Web o un collegamento sospetto. Se un sito web sembra o sembra “spento”, controlla i loghi, l’ortografia o l’URL.

Qualcuno può hackerare il mio telefono chiamandomi?

Gli hacker possono hackerare il tuo telefono chiamandoti? No, non direttamente. Un hacker può chiamarti, fingendo di essere qualcuno di ufficiale, e così ottenere l’accesso ai tuoi dati personali. Armati di queste informazioni, potrebbero iniziare ad hackerare i tuoi account online.

Cosa causa il virus Trojan?

Un virus cavallo di Troia è untipo di malware che viene scaricato su un computer camuffato da programma legittimo. Il metodo di consegna in genere prevede che un utente malintenzionato utilizzi l’ingegneria sociale per nascondere codice dannoso all’interno di software legittimo per tentare di ottenere l’accesso al sistema degli utenti con il proprio software.

Se si fa clic su un sito Web si può generare un virus?

Sì, puoi contrarre un virus visitando un sito web. Un virus è una forma di malware. Il malware è un codice dannoso progettato per interrompere l’uso, subentrare nell’uso o rubare informazioni dal dispositivo della vittima. Ogni giorno che passa e la tecnologia si evolve continuamente, gli hacker creano nuovi metodi di attacco.

Tutti i Trojan sono dannosi?

I trojan sono solitamente mascherati da software benigno o utile che scarichi da Internet, ma in realtà contengono codice dannoso progettato per fare del male, da cui il loro nome. Esistono diversi tipi di Trojan, molti dei quali possono lanciare attacchi sofisticati e intelligenti.

Windows Defender può rimuovere Trojan?

Windows Defender viene fornito con l’aggiornamento di Windows 10 e offre una protezione antimalware di prim’ordine per proteggere il tuo dispositivo e i tuoi dati. Tuttavia, Windows Defender non è in grado di gestire tutti i tipi di virus, malware, trojan e altre minacce alla sicurezza.