Uma VPN pode ser usada para contornar um servidor proxy ou firewall e impedir que seu computador seja direcionado para um site que não deseja visitar. Essa ação fornece uma medida adicional de segurança para qualquer pessoa que use uma conexão Wi-Fi pública ou qualquer outra rede desconhecida.

O firewall funciona com VPN?

A VPN é completamente protegida da Internet pelo firewall. Há apenas uma máquina controlando todo o acesso de e para a Internet. As restrições de rede para tráfego VPN estão localizadas apenas no servidor VPN, o que pode facilitar a criação de conjuntos de regras.

Qual VPN pode quebrar o firewall?

O OpenVPN é o protocolo mais confiável, seguro e flexível e impedirá que qualquer firewall fique no seu caminho. Além de escolher um serviço com OpenVPN, certifique-se de que ele tenha criptografia AES de 256 bits, bem como proteção contra vazamento de DNS e IPv6.

Um firewall pode ser contornado?

Um firewall pode ser seguro, mas se estiver protegendo um aplicativo ou sistema operacional com vulnerabilidades, um hacker pode contorná-lo facilmente. Existem inúmeros exemplos de vulnerabilidades de software que os hackers podem explorar para contornar o firewall.

Por que o firewall é um problema para VPN?

Você não pode configurar regras de segurança em VPNs, pois não tem autoridade para estabelecer nenhuma restrição de pacote ou rede em seu próprio computador. Embora as VPNs permitam contornar as restrições geográficas, os firewalls só podem criar restrições às quais você tem acesso em seu computador.

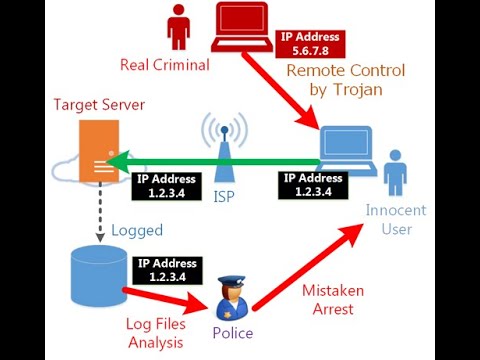

Como os hackers passam pelos firewalls?

Para contornar o firewall, os invasores direcionam e-mails para alvos específicos dentro da rede com a intenção de enganar um usuário para que ele acesse o e-mail, o que lhes dá acesso. Como alternativa, eles podem atacar endereços IP públicos encontrados em um servidor para atualizar seus sistemas C&C.

A DMZ ignora o firewall?

Uma DMZ ajuda os sinais eletrônicos a contornar a segurança rígida do firewall e do roteador e abrir todas as portas para uma entrega mais rápida de pacotes de dados.

Como você ignora os bloqueios de WIFI da escola sem uma VPN?

Você pode usar o Smart DNS para acessar conteúdo bloqueado e contornar restrições geográficas sem acionar mecanismos de bloqueio. Para obter os melhores resultados, use provedores premium de Smart DNS. A maioria das VPNs também oferece Smart DNS com vários nomes. Caso não consiga usar uma VPN, você pode solicitar o Smart DNS.

O que é a porta de desvio?

Um comutador de desvio (ou TAP de desvio) é um dispositivo de hardware que fornece uma porta de acesso à prova de falhas para um dispositivo de segurança ativo em linha, como um sistema de prevenção de intrusão (IPS), firewall de próxima geração (NGFW), etc.

Meu roteador pode bloquear VPN?

Muitos roteadores bloqueiam protocolos VPN padrão, como encapsulamento ponto a ponto (PPTP) ou SSTP. Provavelmente há uma opção que permite que esses protocolos se comuniquem livremente, mas é mais fácil manipular as configurações na própria ferramenta VPN.

A VPN é mais segura que o antivírus?

Uma VPN é melhor que um antivírus? Não, uma VPN sozinha não é melhor que um antivírus. No entanto, ambas as ferramentas se complementam e só podem ajudá-lo a maximizar sua segurança e privacidade quando usadas juntas. Uma VPN criptografa seu tráfego para proteger dados privados, enquanto um antivírus evita infecções por malware.

Como faço para passar pelo bloqueio administrativo?

Método 1. Clique com o botão direito do mouse no arquivo que você está tentando iniciar e selecione Propriedades no menu de contexto. Mude para a guia Geral. Certifique-se de colocar uma marca de seleção na caixa Desbloquear, encontrada na seção Segurança. Clique em Aplicar e finalize suas alterações com o botão OK.

O firewall é proteção suficiente?

Provavelmente, é o velho de confiançafirewall. No entanto, a verdade da questão é que seu firewall não está puxando seu peso. Um firewall por si só não é proteção suficiente contra as ameaças cibernéticas atuais. Isso não significa que você deva abandonar seu firewall – é parte de um plano maior.

Do que um firewall não pode proteger?

A. Os firewalls não podem proteger muito bem contra coisas como vírus ou software malicioso (malware). Existem muitas maneiras de codificar arquivos binários para transferência em redes e muitas arquiteturas e vírus diferentes para tentar procurar por todos eles.

O firewall mantém os hackers afastados?

As medidas de segurança de firewall são uma das ferramentas de proteção cibernética mais básicas que organizações de todos os tamanhos usam para evitar violações de dados e hackers. Os firewalls de segurança de rede filtram o tráfego de entrada para impedir o download de arquivos maliciosos e impedir que invasores acessem sistemas confidenciais.

Por que o firewall está bloqueando um site?

Um administrador de rede pode restringir determinados sites com um firewall para impedir que sejam acessados, seja para proteção contra conteúdo malicioso ou para economizar largura de banda. Se você descobrir que uma página da web foi bloqueada devido a essas restrições, às vezes você pode desbloqueá-la mudando de Wi-Fi para dados móveis.

A VPN pode ignorar sites bloqueados?

Uma VPN também permite acessar sites bloqueados em dispositivos móveis. Agora você está navegando anonimamente e com segurança de um local oculto. As VPNs permitem desbloquear sites, proteger sua privacidade online e ficar seguro em Wi-Fi público. Uma VPN é a ferramenta mais fácil e abrangente para contornar bloqueios de conteúdo.

Por que as escolas estão todas bloqueadas?

Para os administradores escolares, a segurança dos alunos é a principal preocupação; eles não querem que seus alunos tenham problemas enquanto estão emescola. Além disso, os alunos podem facilmente se distrair com a internet e vários conteúdos sobre ela; portanto, os administradores da escola bloqueiam tudo.

Como faço para ignorar a violação do filtro da Web?

Como ignorar a filtragem da Web do FortiGuard usando uma VPN. Para desbloquear sua rede e acessar sites bloqueados, como Facebook e SoundCloud, basta instalar um aplicativo VPN no seu dispositivo. Você terá um túnel seguro e criptografado entre o servidor VPN e seu dispositivo.

Como posso acessar sites bloqueados sem VPN?

Você pode usar links curtos, como TinyURL ou Bitly, para ver esses sites. Como alternativa, você pode usar o endereço IP de um site restrito em vez de seu URL. Finalmente, você pode usar um site proxy, como o ProxFree; no entanto, alguns sites proxy podem ser bloqueados por sua rede, então você pode ter que usar outro.

Por que minha Internet está bloqueando determinados sites?

Os sites podem ser bloqueados em três níveis: nível de computador, nível de rede ou nível ISP/governamental. Alguns serviços de DNS, como o Open DNS, também oferecem opções para bloquear determinados tipos de sites para diferentes usuários que compartilham o computador.

Por que alguns sites não abrem no Chrome?

Pode haver algo errado com seu perfil do Chrome que está causando problemas. Desinstale o Chrome e certifique-se de marcar a caixa para excluir os dados de navegação. Em seguida, reinstale o Chrome. Desinstale e reinstale extensões.

Uma VPN ignora o firewall do SO/roteador?

Uma VPN não ignora o firewall do seu sistema operacional/roteador. E uma VPN também não atua como firewall. Não fornecemos serviço de firewall adicional. Você precisará de um bom conjunto de proteção antivírus/firewall para evitar malwares e intrusões.

É possível que um firewall bloqueie a VPN?

Sim, é possível que um firewall bloqueie sua VPN. Felizmente, também é possível contornar este bloqueiocom a ajuda de servidores ofuscados. No entanto, a maioria dos firewalls não bloqueia VPNs por padrão – um firewall geralmente bloqueará conexões VPN somente se estiver configurado para isso.

O que é um firewall VPN e você precisa de um?

Então, um firewall VPN é uma combinação dos dois. Ele foi projetado para impedir que usuários mal-intencionados da Internet interceptem uma conexão VPN. O firewall pode vir como software, hardware ou um dispositivo com tudo incluído. Com um firewall em sua VPN, apenas o tráfego de internet autorizado pode acessar sua rede.

Como contornar um firewall?

Uma das maneiras mais eficazes de contornar um firewall é desativá-lo. Sim, se você matar o serviço de firewall, não há como ele atrapalhar o acesso aos sites que você deseja acessar. No entanto, isso só funcionará se o firewall for um software instalado em seu sistema.