O OpenVPN é o protocolo mais confiável, seguro e flexível e impedirá que qualquer firewall fique no seu caminho. Além de escolher um serviço com OpenVPN, certifique-se de que ele tenha criptografia AES de 256 bits, bem como proteção contra vazamento de DNS e IPv6.

Qual VPN pode ignorar o firewall?

O OpenVPN é o protocolo mais confiável, seguro e flexível e impedirá que qualquer firewall fique no seu caminho. Além de escolher um serviço com OpenVPN, certifique-se de que ele tenha criptografia AES de 256 bits, bem como proteção contra vazamento de DNS e IPv6.

A VPN pode quebrar o firewall?

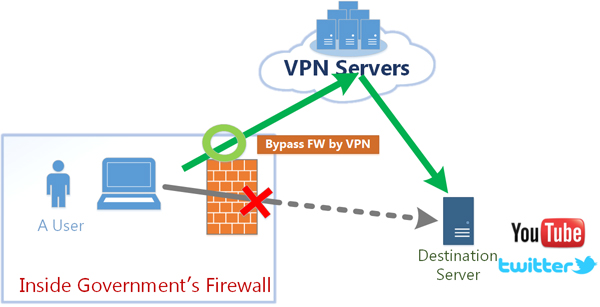

A tecnologia mais comumente usada para contornar firewalls de saída é a Virtual Private Network (VPN). Em particular, essa tecnologia é amplamente utilizada por usuários de smartphones afetados pela filtragem de saída; há muitos aplicativos de VPN (para Android, iOS e outras plataformas) que podem ajudar os usuários a contornar firewalls de saída.

A VPN pode quebrar o firewall?

A tecnologia mais comumente usada para contornar firewalls de saída é a Virtual Private Network (VPN). Em particular, essa tecnologia é amplamente utilizada por usuários de smartphones afetados pela filtragem de saída; há muitos aplicativos de VPN (para Android, iOS e outras plataformas) que podem ajudar os usuários a contornar firewalls de saída.

A VPN deve estar atrás do firewall?

A abordagem mais comum é colocar o servidor VPN atrás do firewall, seja na LAN corporativa ou como parte da “zona desmilitarizada” (DMZ) da rede de servidores conectados à Internet. A geografia é extremamente importante ao configurar e solucionar problemas de conexões VPN que passam por firewalls.

É possível hackear um firewall?

Um hacker pode penetrar em seu firewall/roteador e se conectar a uma porta específica, embora o firewall nunca deva ter encaminhado essa porta. Visitar uma página web simples sem exigirqualquer autenticação, XSS ou entrada do usuário pode facilmente burlar sua segurança.

Quem destrói o firewall?

Para destruir um firewall, na seção Rede do painel de controle, clique na guia Firewalls. Abra o menu Mais do firewall que deseja destruir e clique em Destruir. Na janela Destroy Firewall que se abre, clique em Confirm para destruir o firewall.

É possível contornar firewalls?

Use uma VPN para criptografar seu tráfego As VPNs, por outro lado, permitem que você ignore os firewalls da escola criptografando seu tráfego. Os proxies contornam as restrições fornecendo a você o site banido por meio de um site na lista de permissões, mas uma VPN protege você ao não permitir que o firewall veja sua navegação em primeiro lugar.

O Firewall do Windows pode ser hackeado?

Um firewall pode ser seguro, mas se estiver protegendo um aplicativo ou sistema operacional com vulnerabilidades, um hacker pode contorná-lo facilmente. Existem inúmeros exemplos de vulnerabilidades de software que os hackers podem explorar para contornar o firewall.

A VPN pode quebrar o firewall?

A tecnologia mais comumente usada para contornar firewalls de saída é a Virtual Private Network (VPN). Em particular, essa tecnologia é amplamente utilizada por usuários de smartphones afetados pela filtragem de saída; há muitos aplicativos de VPN (para Android, iOS e outras plataformas) que podem ajudar os usuários a contornar firewalls de saída.

Um firewall pode bloquear um vírus?

Um firewall não o protegerá de vírus e outros malwares. Um firewall limita o acesso à rede externa a um computador ou rede local bloqueando ou restringindo portas. Os firewalls ajudam a impedir que seu computador se comunique com outros computadores na rede e na Internet.

Um engenheiro de rede pode hackear?

Um engenheiro de software pode prevenir contra hackers? Embora os engenheiros de software possam fazertudo o que podem para tornar um sistema mais seguro, não é possível para eles evitar hackers.

Como posso testar meu firewall?

Você pode fazer isso clicando em Central de Ações no Painel de Controle ou clicando na pequena bandeira branca que aparece na Bandeja do Sistema no canto inferior direito da área de trabalho do computador. Clique em Segurança e, ao lado de Firewall de rede, deve dizer Ativado. Caso contrário, haverá um link para clicar para ativá-lo.

O antivírus pode parar os hackers?

Em resumo. O software antivírus pode ajudar a impedir os hackers, mas apenas até certo ponto. Nenhum antivírus oferece 100% de proteção, portanto, embora o antivírus não seja a única maneira de impedir hackers, ele ainda é um componente crítico de sua segurança digital.

Como os vírus passam pelos firewalls?

Ataques de injeção criptografada Simplificando, um firewall com DPI inspecionará todos os pacotes de dados que entram e saem de sua rede para verificar se há código malicioso, malware e outras ameaças à segurança da rede. Os ataques de injeção criptografada geralmente são entregues por e-mails de phishing.

Que tipo de firewall é o Fortinet?

Os firewalls de próxima geração FortiGate da Fortinet (NGFW) fornecem às organizações proteção suprema contra ameaças de rede baseadas na Web, incluindo ameaças conhecidas e desconhecidas e estratégias de intrusão.

A DMZ ignora o firewall?

Uma DMZ ajuda os sinais eletrônicos a contornar a segurança rígida do firewall e do roteador e abrir todas as portas para uma entrega mais rápida de pacotes de dados.

O Windows Defender pode parar os hackers?

O Defender da Microsoft é muito bom em detectar arquivos de malware, bloquear explorações e ataques baseados em rede e sinalizar sites de phishing. Ele ainda inclui relatórios simples de desempenho e integridade do PC, bem como controles dos pais com filtragem de conteúdo, limitações de uso e localizaçãorastreamento.

Como os firewalls impedem os hackers?

Um firewall pode ajudar a proteger seu computador e dados gerenciando seu tráfego de rede. Ele faz isso bloqueando o tráfego de rede de entrada não solicitado e indesejado. Um firewall valida o acesso avaliando esse tráfego de entrada em busca de qualquer coisa maliciosa, como hackers e malware, que possam infectar seu computador.

Quantos firewalls são suficientes?

Se a sua rede protege totalmente o cliente ou protege o cliente com apenas alguns serviços de entrada, como e-mail, um firewall (ou um par de firewalls configurados como um par de alta disponibilidade) provavelmente é tudo o que você precisa .

Quais aplicativos permitem firewall?

Os aplicativos que você deseja que seus navegadores como Edge, Chrome, Firefox, Internet Explorer e portas 80 e 443 sejam abertos. É isso que você quer permitir. Quanto ao privado e ao público, a maneira como funciona é baseada na sua conexão. Quando você estiver em casa com sua máquina, você deseja configurar a rede privada.

Qual é o endereço IP do meu firewall?

Para encontrar o endereço IP da interface interna do seu firewall, verifique o gateway padrão (também conhecido como rota padrão) nos computadores atrás do firewall. No Windows XP, por exemplo, use o comando “route PRINT” e verifique na coluna “Gateway” o “Destino de Rede” de 0.0. 0,0.

Como usar VPN para quebrar um firewall em seu telefone?

VPNs populares como NordVPN OU ExpressVPN são algumas das escolhas populares de serviços VPN que as pessoas preferem ter sobre qualquer outra coisa. Se você deseja quebrar um firewall, pode fazer isso por meio de serviços VPN. Aqui estão as etapas para ter uma VPN ativa em seu telefone. Faça o download da VPN escolhendo o serviço VPN que achar adequado.

As VPNs podem ignorar firewalls?

As VPNs não ignoram tanto os firewalls quanto fazem o tunelamentoeles. Quase todas as VPNs têm um protocolo de encapsulamento que mascara seu tráfego, oferecendo anonimato e segurança completos enquanto navega na web. Ao se conectar a um servidor em um local de sua escolha, você receberá um novo endereço IP.

Como contornar um firewall?

A chave para contornar firewalls de todos os tipos é escolher uma VPN com os protocolos de segurança e criptografia corretos. Também é essencial que você opte por um serviço que tenha servidores perto de você para aumentar a velocidade da sua internet, bem como em locais onde deseja acessar o conteúdo.

As VPNs podem ser bloqueadas?

Sites e empresas podem bloquear grupos de endereços IP de VPNs mais populares, mas ninguém tem tempo ou energia para bloquear todas as VPNs. Se a VPN que você está usando for bloqueada, tente mudar para uma VPN menos conhecida (você pode conferir nosso artigo sobre as melhores avaliações gratuitas de VPN para esse fim).