Im Inkognitomodus werden Ihr Browserverlauf, Cookies und Websitedaten oder in Formulare eingegebene Informationen nicht auf Ihrem Gerät gespeichert. Das bedeutet, dass Ihre Aktivitäten nicht in Ihrem Chrome-Browserverlauf angezeigt werden, sodass Personen, die Ihr Gerät ebenfalls verwenden, Ihre Aktivitäten nicht sehen können.

Was bedeutet verwendeter Chrome in meinen Aktivitäten?

Können Sie den Inkognito-Verlauf von Chrome verfolgen?

Der Inkognito-Modus verhindert nicht das Web-Tracking Ihr Inkognito-Verlauf kann weiterhin von Ihrem ISP eingesehen werden, und die von Ihnen besuchten Websites können Sie weiterhin verfolgen. Der Inkognito-Modus bedeutet nicht, dass Sie anonym surfen.

Was bedeutet gebrauchter Google Chrome schnell und sicher?

Es schützt Ihr Telefon, indem es Ihnen Warnungen anzeigt, wenn Sie versuchen, zu gefährlichen Websites zu navigieren oder gefährliche Dateien herunterzuladen. Schnelles Herunterladen und Offline-Anzeige von Webseiten und Videos Chrome verfügt über eine spezielle Download-Schaltfläche, sodass Sie ganz einfach Videos, Bilder und ganze Webseiten mit nur einem Fingertipp herunterladen können.

Wie kann ich gelöschte Google-Aktivitäten sehen?

Scannen Sie das Android-Telefon, um den verlorenen Browserverlauf zu finden. Sie können die Ergebnisse auch anhand der richtigen Dateitypen filtern. Sehen Sie sich jetzt den Browserverlauf auf dem Android-Telefon an und stellen Sie ihn wieder her. Aktivieren Sie die Option „Angezeigte gelöschte Elemente“, um nur die gelöschten Dateien aufzulisten.

Wie kann ich feststellen, ob jemand den Inkognito-Modus verwendet?

Der einfachste Weg, die allgemeine Nutzung des privaten Browsermodus ohne Browserverlauf zu verfolgen, besteht darin, zuerst Ihren aktuellen Browserverlauf zu löschen. Wenn ein Benutzer in einem Browser im privaten Browsermodus zu einer Website navigiert, wird die Aktivität nicht in der Verlaufsliste des Browsers angezeigt.

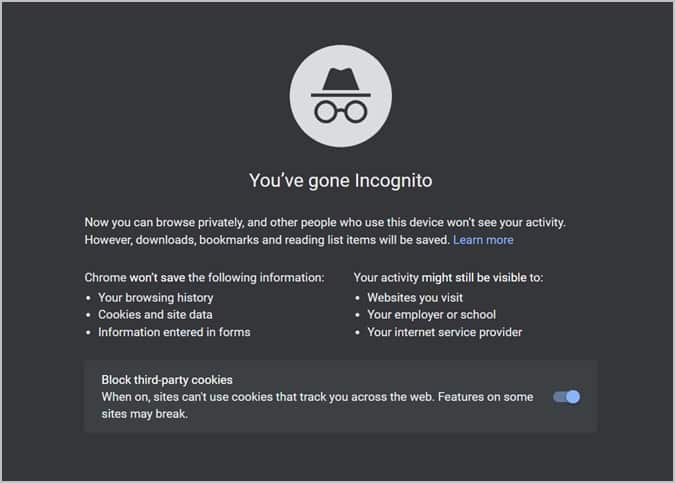

Wie sieht das Inkognito-Symbol aus?

Das neue Inkognito-Fenster ist am dunklen Hintergrund und dem stilisierten „Spionage“-Symbol gleich links neben dem Drei-Punkte-Menü zu erkennen.Chrome erinnert die Benutzer auch jedes Mal daran, was Incognito tut und was nicht, wenn ein neues Fenster geöffnet wird.

Wo wird der Inkognito-Verlauf gespeichert?

Chrome speichert keine Dateien, die Sie herunterladen, während Sie privat surfen. Sie werden jedoch weiterhin in Ihrem Downloads-Ordner gespeichert, auch nachdem Sie den Inkognitomodus verlassen haben. Sie und jeder, der Ihr Gerät verwendet, kann die Dateien sehen und öffnen.

Können Sie den Inkognito-Verlauf im WLAN sehen?

Nein. Wenn Sie den Inkognito-Modus verwenden, führen Ihr Gerät und Ihr Browser kein Protokoll der von Ihnen besuchten Websites. Der Wi-Fi-Router kann diese Informationen jedoch immer noch protokollieren, und der Netzwerkadministrator kann diese Informationen später jederzeit abrufen.

Was bedeutet Chrome auf meinem Telefon?

Google Chrome ist ein vorinstallierter Browser auf Android-Telefonen. Es ist einer der besten Browser für Android und auch der am häufigsten verwendete Browser auf der ganzen Welt. Es ist vollgepackt mit zahlreichen Funktionen, die das Surfen im Internet beim Wechseln zwischen Geräten supereinfach und nahtlos machen.

Was ist der Unterschied zwischen Chrome und Google Chrome?

Google Chrome ist ein Produkt von Google, das physische Produkte enthält, die für den Webbrowser entwickelt wurden. Im Laufe seiner jahrzehntelangen Geschäftstätigkeit hat Google es geschafft, eine riesige Produktlinie für Google und Google Chrome zu entwickeln. Google Chrome ist einfach ein Zweig aller Produkte und Dienste von Google.

Was bedeutet gebrauchtes Telefon in Google-Aktivitäten?

Es bedeutet, dass Sie das Telefon benutzt haben.

Ist die Aktivität des Google-Geräts korrekt?

„Andere Google-Aktivitäten“ Und es ist zu 100 % genau. Wenn Sie sich gerade eingeschüchtert fühlen, machen Sie sich keine Sorgen – es gibt ein paar Schritte, die Sie unternehmen können, um Ihre Bewegung vor Google zu verbergen. Deaktivieren Sie die Google-Ortungsdienste auf Ihrem Android-Gerät: Dies ist die einfachste Lösung, um von Google verfolgt zu werden.

Löscht meine Aktivitätalles löschen?

Ihre Aktivitäten werden möglicherweise in Ihrem Browser gespeichert, auch wenn Sie sie aus „Meine Aktivitäten“ löschen. Erfahren Sie, wie Sie den Browserverlauf und andere Browserdaten aus Chrome löschen. Wenn Sie einen anderen Browser verwenden, lesen Sie dessen Anweisungen zum Löschen dieser Informationen.

Was ist der Google-Aktivitätsverlauf?

Daten helfen dabei, die Google-Dienste für Sie nützlicher zu machen. Melden Sie sich an, um Ihre Aktivitäten zu überprüfen und zu verwalten, darunter Dinge, nach denen Sie gesucht haben, Websites, die Sie besucht haben, und Videos, die Sie sich angesehen haben.

Kann der Browserverlauf wiederhergestellt werden, nachdem er gelöscht wurde?

Auch wenn der Ordner aus der direkten Sicht unerwünschter Personen verschwunden ist, existieren die Dokumente immer noch und können mit etwas zusätzlichem Aufwand leicht gefunden werden. Technisch gesehen kann Ihr gelöschter Browserverlauf von Unbefugten wiederhergestellt werden, auch nachdem Sie ihn gelöscht haben.

Wie kann ich die Internetaktivitäten meines Mannes verfolgen?

Die mSpy-App ist ein Überwachungstool für alle Geräte. Mit der App können Sie auch die verdächtigen Aktivitäten Ihres Mannes leicht verfolgen. Mit der App können Sie einfach Details über seinen Standort abrufen und alle seine Text-, Snapchat-, WhatApp-, Facebook- und Skype-Nachrichten empfangen und lesen.

Was ist der geheime Modus auf Android?

Der Inkognito-Modus auf Android-Geräten ist genau das; Es ist eine Möglichkeit, sich zu verstecken, während Sie durch das Internet reisen. Wie in Google Chrome auf Android realisiert, verbirgt der Inkognito-Modus Ihren Browserverlauf, sodass andere die von Ihnen besuchten Websites nicht sehen können. Tatsächlich maskiert es Ihre Fußabdrücke im Internet.

Was ist der Nachteil des Inkognito-Modus?

Nachteile des Inkognito-Modus Während Sie im Inkognito-Modus surfen, bleibt Ihre IP-Adresse sichtbar, es sei denn, Sie ergreifen zusätzliche Schritte zur Verschlüsselung Ihrer Daten und Internetverbindung, und andere Personen in Ihrem Netzwerk können Ihre Online-Aktivitäten sehen.

Kann jemand meinen Browserverlauf sehenvon einem anderen Computer?

Die Antwort ist ja. Solange Sie mit einem Netzwerk verbunden sind, das unter der Kontrolle Ihres Chefs steht, kann er oder sie fast alles sehen, was Sie tun, genau wie jeder andere Netzwerkadministrator.

Warum wird der Inkognito-Modus angezeigt?

Ihre Online-Privatsphäre wird in keiner Weise beeinträchtigt. Grundsätzlich bedeutet der Inkognito-Modus nur, dass der Browser keine Cookies, temporäre Internetdateien oder Ihren Browserverlauf speichert, wenn Sie sich im Inkognito-Modus befinden. Hauptsache, es verbirgt Ihren Browserverlauf vor anderen Personen, die denselben Computer verwenden.

Verbirgt Inkognito Ihre IP-Adresse?

Grundsätzlich verbirgt der Inkognito-Modus Ihre Browsing-Aktivitäten vor anderen Benutzern auf Ihrem Gerät. Der Inkognito-Modus verbirgt Ihre Informationen jedoch nicht vor Websites, Werbetreibenden, Ihrem Internetdienstanbieter (ISP) oder großen Technologieunternehmen. Selbst im Inkognito-Modus können Google und andere Sie weiterhin verfolgen. Inkognito verbirgt Ihre IP-Adresse nicht.

Was ist der Inkognito-Modus in Google Chrome?

Der Inkognito-Modus oder „privates Surfen“ ist eine Datenschutzfunktion von Google Chrome, die den Browserverlauf des Browsers tatsächlich deaktiviert. Dieser Datenschutzmodus ermöglicht es Benutzern, im Internet zu surfen, ohne lokale Daten zu speichern, die möglicherweise zu einem späteren Zeitpunkt abgerufen werden könnten.

Wer kann meinen Browserverlauf im Inkognito-Modus sehen?

Wenn Sie privat surfen, kann niemand, der Ihren Computer verwendet, Ihre Aktivitäten sehen. Lesezeichen und Downloads werden jedoch gespeichert. Während Sie sich im Inkognito-Modus befinden, speichert Chrome nicht: Das Surfen im Inkognito-Modus macht Sie im Internet nicht anonym. Es bedeutet lediglich, dass Ihre Browsersitzung auf Ihrem eigenen Computer bereinigt wird.

Wie öffne ich ein Inkognito-Fenster auf meinem Computer?

Wenn das Dropdown-Menü erscheint, wählen Sie Neues Inkognito-Fenster . So starten Sie den Inkognito-Modus mit aTastenkombination, drücken Sie Strg+Umschalt+N unter Chrome OS, Linux und Windows oder drücken Sie Cmd+Umschalt+N unter Mac OS X oder macOS. Sie können auf einem Macintosh auch über das Menü Datei ein neues Inkognito-Fenster öffnen.

Was passiert, wenn Sie ohne Konto im Inkognito-Modus einkaufen?

Zum Beispiel können Sie den Inkognito-Modus verwenden, um online nach einem Geburtstagsgeschenk für ein Familienmitglied zu suchen, das Ihr Gerät teilt. Wenn Sie sich nicht bei Ihrem Google-Konto anmelden, werden Ihre Einkaufsaktivitäten nicht in Ihren Chrome-Browseraktivitäten angezeigt und nicht in Ihrem Google-Konto gespeichert.