Bei den meisten Chromebooks ist der RAM-Chip mit dem Motherboard verlötet, was bedeutet, dass Sie Ihrem Gerät keinen zusätzlichen Speicher hinzufügen können. Chromebooks sind im Allgemeinen mit weniger RAM ausgestattet als normale Windows- oder MacOS-Computer. Aber ChromeOS benötigt eigentlich nicht so viel RAM, weil es den Speicher effizienter nutzt. Um zusätzlichen RAM auf Ihrem Chromebook zu bekommen, verwenden wir zram (oder compcache), was im Grunde einen Teil Ihres internen Speichers in RAM umwandelt. Dieser zusätzliche zram gleicht den Speichermangel Ihres Geräts aus und hilft dem System, mehrere Hintergrundprozesse zu verarbeiten.

Wie viel RAM hat mein Chromebook?

Sie wissen wahrscheinlich bereits, wie viel RAM Ihr Chromebook hatte, als Sie es gekauft haben. Aber wenn Sie sich nicht erinnern, ist es mit einer einfachen kostenlosen Erweiterung namens Cog System Info Viewer leicht zu finden. Sobald Sie die Erweiterung installiert und ausgeführt haben, zeigt sie Ihnen die auf Ihrem Chromebook installierte RAM-Größe an.

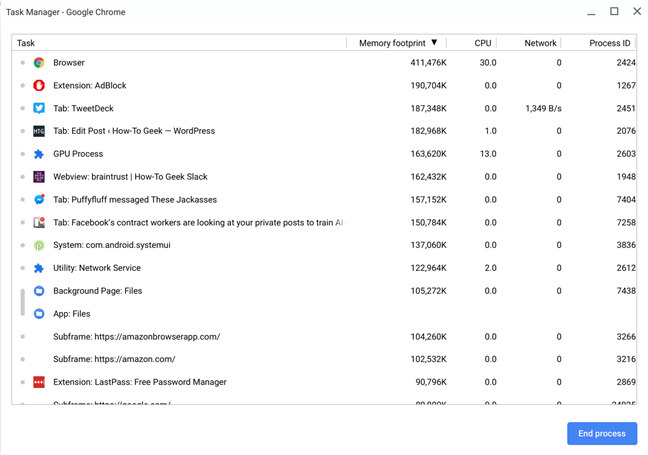

Warum verwendet Chrome OS so viel RAM?

Das Ergebnis ist eine viel schnellere und effizientere RAM-Nutzung. Da die Komprimierung in zRAM spontan erfolgt und RAM im Allgemeinen schneller ist als Swap, kann Chrome OS viel mehr mit weniger erreichen. Google nutzt auch den Arbeitsspeicher in Chrome OS optimal aus, indem es einen sogenannten “doppelwandigen” Low-Memory-Zustand verwendet.

Warum haben Low-End-Chromebooks wenig RAM?

Den Low-End-Chromebooks fehlt die Hardware, um eine solche Verarbeitung zu unterstützen. Zum Glück können Sie Ihrem Chromebook mit einem kleinen Hack, den wir Ihnen heute zeigen, zusätzlichen RAM geben, damit Sie all diese zusätzlichen Tabs mit Strom versorgen können.

Verwenden Android-Apps mehr Speicher auf einem Chromebook?

Der Artikel enthält nicht viele harte Zahlen, aber es stimmt, dass Sie bei Verwendung von Android-Apps auf einem Chromebook Speicherplatz verbrauchen, auch wenn Sie diese Apps nicht ausführen. Ich habe das überprüft, indem ich mehrere Speicher gemacht habeTests auf meinem Chromebook: Als ich die Option Google Play Store entfernte, wurde beim nächsten Start weniger Speicher verwendet.