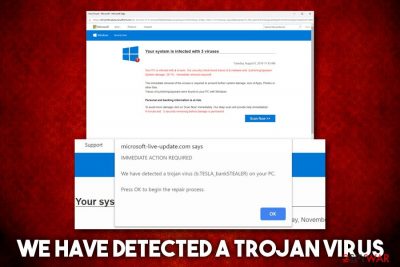

Ein Trojaner-Virus ist eine Art Malware, die getarnt als legitimes Programm auf einen Computer heruntergeladen wird. Bei der Übermittlungsmethode verwendet ein Angreifer in der Regel Social Engineering, um bösartigen Code in legitimer Software zu verstecken und zu versuchen, sich mit seiner Software Zugriff auf das System des Benutzers zu verschaffen.

Ist der Trojaner auf dem iPhone echt?

Die Quintessenz Obwohl einige Leute immer noch glauben, dass es sehr unwahrscheinlich ist, dass ein iPhone mit irgendeiner Art von Malware infiziert wird, ist ein Trojaner-Virus auf einem iPhone nicht ausgeschlossen.

Sind Trojaner-Viren sicher?

Die Auswirkungen von Trojanern können sehr gefährlich sein. Wie Viren können sie Dateien oder Informationen auf Festplatten zerstören. Sie können auch vertrauliche Daten erfassen und an eine externe Adresse weitersenden oder Kommunikationsports öffnen, sodass ein Eindringling den infizierten Computer fernsteuern kann.

Ist der Trojaner-Virus echt auf dem iPhone?

Die Quintessenz Obwohl einige Leute immer noch glauben, dass es sehr unwahrscheinlich ist, dass ein iPhone mit irgendeiner Art von Malware infiziert wird, ist ein Trojaner-Virus auf einem iPhone nicht ausgeschlossen.

Können Sie einen Trojaner-Virus entfernen?

Trojaner-Viren können auf verschiedene Weise entfernt werden. Wenn Sie wissen, welche Software die Malware enthält, können Sie sie einfach deinstallieren. Der effektivste Weg, alle Spuren eines Trojaner-Virus zu entfernen, ist jedoch die Installation einer Antivirus-Software, die Trojaner erkennen und entfernen kann.

Kann Apple feststellen, ob das iPhone gehackt wurde?

Wenn Apple Beweise für einen staatlich geförderten Angriff entdeckt, erhält der betroffene Benutzer oben auf der Seite eine Bedrohungsbenachrichtigung, wenn er sich bei appleid.apple.com anmeldet. Apple sendet außerdem eine E-Mail- und iMessage-Benachrichtigung an das Konto, das mit der Apple-ID des Benutzers verknüpft ist. Erwarten Sie nicht, dass dies perfekt funktioniert.

Woher weiß ich, ob ich einen Trojaner habe?

Wenn Sie es bemerkenAlle neuen Programme, die auf Ihrem System ausgeführt werden und die Sie nicht installiert haben, könnten ein Trojaner sein. Versuchen Sie, das Programm zu entfernen und Ihren Computer neu zu starten, um zu sehen, ob sich die Leistung Ihres Computers verbessert.

Welchen Schaden kann ein Trojaner anrichten?

Ein Trojanisches Pferd oder Trojaner ist eine Art bösartiger Code oder Software, die legitim aussieht, aber die Kontrolle über Ihren Computer übernehmen kann. Ein Trojaner wurde entwickelt, um Ihre Daten oder Ihr Netzwerk zu beschädigen, zu stören, zu stehlen oder allgemein eine andere schädliche Aktion auszuführen. Ein Trojaner verhält sich wie eine echte Anwendung oder Datei, um Sie auszutricksen.

Kann ein Trojaner auf die Kamera zugreifen?

Vorsicht vor bösartigen Dateien namens Trojaner, die Hackern ohne Ihr Wissen Zugriff auf Ihre Computer-Webcam gewähren könnten. Genau wie das hölzerne Pferd der griechischen Mythologie ist ein Trojaner eine Art Malware, die oft getarnt wird, in diesem Fall als legitime Software oder Programm.

Was ist ein Trojaner auf meinem iPhone?

Ein Trojaner funktioniert nach dem Prinzip, sich als harmloser oder sogar nützlicher Anhang oder Link zu tarnen. Nachdem der Virus Zugriff auf das Gerät erlangt hat, kann er auf vielerlei Weise verheerende Schäden anrichten. Ein Beispiel für eine Trojaner-Infektion tritt auf, wenn ein Benutzer einen Download initiiert oder auf einen scheinbar legitimen Link klickt.

Kann ein iPhone von Safari einen Virus bekommen?

Kann ein iPhone von Safari einen Virus bekommen? Nicht von Safari selbst, aber es ist möglich, Ihr iPhone über Safari zu infizieren. Wie jeder andere Browser kann auch Safari ein Zufluchtsort für bösartige Programme und Viren sein.

Ist der Trojaner-Virus echt auf dem iPhone?

Die Quintessenz Obwohl einige Leute immer noch glauben, dass es sehr unwahrscheinlich ist, dass ein iPhone mit irgendeiner Art von Malware infiziert wird, ist ein Trojaner-Virus auf einem iPhone nicht ausgeschlossen.

Können Trojaner Passwörter stehlen?

Sicherheitsexperten sagten, das Trojanische Pferd-Programm hat es auchdie Fähigkeit, Kennwörter für DFÜ-Internetdienste von Endbenutzer-PCs zu stehlen. Infizierte Nutzer sollten darauf achten, möglicherweise kompromittierte Passwörter zu ändern, warnten die Experten.

Wird der Trojaner durch das Zurücksetzen des PCs entfernt?

Ein Zurücksetzen auf die Werkseinstellungen, auch als Zurücksetzen von Windows oder Neuformatieren und Neuinstallieren bezeichnet, zerstört alle auf der Festplatte des Computers gespeicherten Daten und alle bis auf die komplexesten Viren. Viren können den Computer selbst nicht beschädigen und das Zurücksetzen auf die Werkseinstellungen räumt auf, wo sich Viren verstecken.

Sind Trojaner einfach zu entfernen?

Trojanische Pferde gehören zu den frustrierendsten Viren, die Sie auf Ihren Computer bekommen können. Sie sind nicht nur leicht zu finden, sondern auch nicht immer leicht zu finden. Darüber hinaus ist es lästig, Trojanische Pferde vom Computer zu entfernen, sobald sie dort sind. Es ist jedoch nicht unmöglich, sie zu entfernen.

Wurde Google jemals gehackt?

Gmail oder Google-Konto ist einer der beliebtesten und am weitesten verbreiteten E-Mail-Dienste und deshalb das Hauptziel für Hacker. Obwohl Google die besten Sicherheitsfunktionen seiner Klasse bietet, haben wir in der Vergangenheit Fälle gesehen, in denen Google-Konten gehackt wurden.

Kann Ihr iPhone gehackt werden, indem Sie auf einen Link klicken?

2. Vermeiden Sie es, auf verdächtige Links zu klicken. Genau wie Ihr Computer kann Ihr iPhone gehackt werden, indem Sie auf eine verdächtige Website oder einen verdächtigen Link klicken. Wenn eine Website “offen” aussieht oder sich anfühlt, überprüfen Sie die Logos, die Rechtschreibung oder die URL.

Kann jemand mein Telefon hacken, indem er mich anruft?

Können Hacker Ihr Telefon hacken, indem sie Sie anrufen? Nein, nicht direkt. Ein Hacker kann Sie anrufen, sich als Beamter ausgeben und sich so Zugang zu Ihren persönlichen Daten verschaffen. Bewaffnet mit diesen Informationen könnten sie anfangen, Ihre Online-Konten zu hacken.

Was verursacht den Trojaner-Virus?

Ein Trojanisches-Pferd-Virus ist einArt von Malware, die getarnt als legitimes Programm auf einen Computer heruntergeladen wird. Bei der Bereitstellungsmethode verwendet ein Angreifer normalerweise Social Engineering, um bösartigen Code in legitimer Software zu verstecken und zu versuchen, mit seiner Software Zugriff auf das System von Benutzern zu erlangen.

Kann man sich einen Virus einfangen, wenn man auf eine Website klickt?

Ja, Sie können sich beim Besuch einer Website einen Virus einfangen. Ein Virus ist eine Form von Malware. Malware ist bösartiger Code, der darauf ausgelegt ist, die Nutzung eines Opfergeräts zu unterbrechen, die Nutzung zu übernehmen oder Informationen von einem Gerät zu stehlen. Mit jedem Tag und der ständigen Weiterentwicklung der Technologie entwickeln Hacker neue Angriffsmethoden.

Sind alle Trojaner schädlich?

Trojaner tarnen sich normalerweise als gutartige oder nützliche Software, die Sie aus dem Internet herunterladen, aber sie enthalten tatsächlich bösartigen Code, der Schaden anrichten soll – daher ihr Name. Es gibt eine Vielzahl von Trojanern, von denen viele ausgeklügelte und clevere Angriffe starten können.

Kann Windows Defender den Trojaner entfernen?

Windows Defender wird mit dem Windows 10-Update geliefert und bietet erstklassigen Malware-Schutz, um Ihr Gerät und Ihre Daten zu schützen. Windows Defender ist jedoch nicht in der Lage, alle Arten von Viren, Malware, Trojanern und anderen Sicherheitsbedrohungen zu bewältigen.