PowerShell ist eine erweiterte Version von cmd. Es ist nicht nur eine Schnittstelle, sondern auch eine Skriptsprache, die verwendet wird, um Verwaltungsaufgaben einfacher auszuführen. Die meisten Befehle, die auf cmd ausgeführt werden, können auch auf PowerShell ausgeführt werden.

Ist PowerShell besser als CMD?

PowerShell ist eine erweiterte Version von cmd. Es ist nicht nur eine Schnittstelle, sondern auch eine Skriptsprache, die verwendet wird, um Verwaltungsaufgaben einfacher auszuführen. Die meisten der auf cmd ausgeführten Befehle können auch auf PowerShell ausgeführt werden.

Wie sicher ist PowerShell?

PowerShell selbst ist nicht weniger sicher als andere Microsoft Windows-Skriptumgebungen. Allerdings bietet PowerShell einem Angreifer eine bequeme Schnittstelle zum Aufzählen und Manipulieren eines Hostsystems, nachdem der Angreifer die anfängliche Codeausführung erhalten hat.

Verwenden Hacker PowerShell?

Die meiste Malware verwendet PowerShell in verschiedenen Phasen von Malware-Angriffen.

Kann PowerShell alles, was CMD kann?

Das bedeutet, dass PowerShell alle CMD-Befehle ausführen kann, *CMD jedoch keine PowerShell-Cmdlets ausführen kann. * Sie können PowerShell-Cmdlets in der Eingabeaufforderungskonsole ausführen, wenn Sie PowerShell zuerst starten, indem Sie „powershell“ in CMD ausführen.

Kann PowerShell cmd-Befehle ausführen?

Viele Legacy-Eingabeaufforderungsbefehle (CMD) funktionieren in der Windows PowerShell-Skriptumgebung. Die PowerShell-Umgebung überträgt diese Befehle von den am häufigsten verwendeten Befehlen wie ping zu den informativsten Befehlen wie tracert aus der Legacy-Umgebung unter Verwendung von Aliasnamen.

Wie unterscheidet sich PowerShell von cmd?

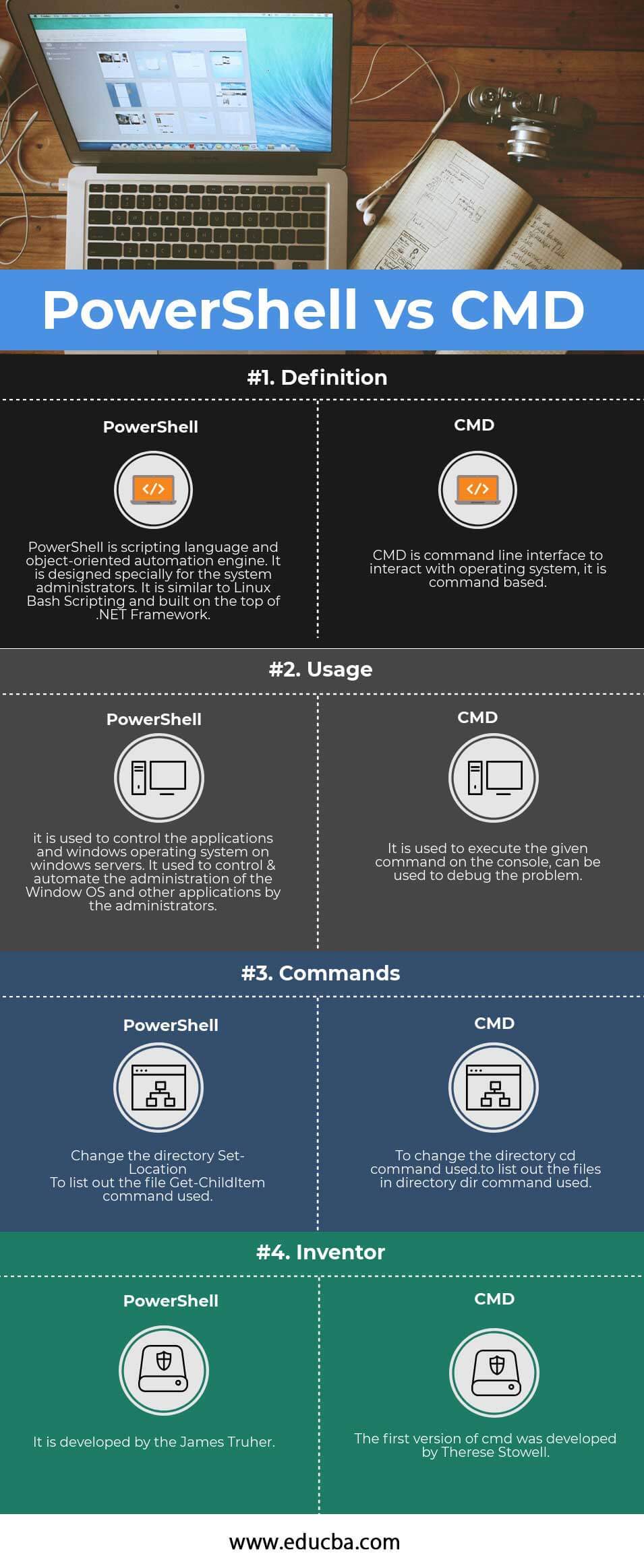

CMD ist die Befehlszeile für das Microsoft Windows-Betriebssystem mit befehlsbasierten Funktionen. Powershell ist eine aufgabenbasierte Befehlszeilenschnittstelle, die speziell für Systemadministratoren entwickelt wurde und auf der . NetzRahmen.

Sollten Sie PowerShell blockieren?

PowerShell wird oft von Angreifern missbraucht, aber Verteidiger sollten das Windows-Befehlszeilentool nicht ausschalten, warnen Cybersicherheitsbehörden.

Ist PowerShell zum Abrufen von Anmeldeinformationen sicher?

Erstellen von PSCredential-Objekten mit dem Get-Credential-Cmdlet Obwohl diese Methode keine Sicherheitslücken aufweist, muss sie bei jeder Ausführung des Skripts interaktiv in der PowerShell-Konsole eingegeben werden. Dies verhindert sowohl die Automatisierung als auch die Delegierung von Skripten.

Was sind die zwei Risikominderungsfaktoren in PowerShell?

Verfügbare Werte. Die Attributwerte steuern vier unterschiedliche Bereiche: Risikominderung: SupportsShouldProcess und ConfirmImpact steuern, wie riskant Ihr Code ist und ob er die Risikominderung unterstützt, indem die gemeinsamen Parameter -WhatIf und -Confirm.

hinzugefügt werden

Was ist PowerShell-Malware?

Dateilose Malware ist ein Angriff, der durch Methoden wie das Einbetten von bösartigem Code in Skripte oder das Laden von Malware in den Speicher erfolgt, ohne auf die Festplatte zu schreiben. PowerShell kann ein Skript direkt im Arbeitsspeicher ausführen und wird zunehmend für dateilose Angriffe verwendet.

Wozu ist PowerShell gut?

Als Skriptsprache wird PowerShell häufig zur Automatisierung der Systemverwaltung verwendet. Es wird auch zum Erstellen, Testen und Bereitstellen von Lösungen verwendet, häufig in CI/CD-Umgebungen.

Wofür wird PowerShell in der Cybersicherheit verwendet?

PowerShell-Remoting ist eine Windows-Funktion, die es Administratoren, Cybersicherheitsanalysten und Benutzern ermöglicht, Befehle auf Windows-Hosts remote auszuführen [14].

Kann PowerShell cmd ersetzen?

Um die beste Befehlszeilenerfahrung zu schaffen, ist PowerShell jetzt die Befehlsshell für den Datei-Explorer. Es ersetzt die Eingabeaufforderung (cmd.exe) im Windows-Logo-Taste + X-Menü, im Datei-Menü des Datei-Explorers und indas Kontextmenü, das angezeigt wird, wenn Sie im Datei-Explorer bei gedrückter rechter Maustaste auf das Leerzeichen klicken.

Wie leistungsfähig ist PowerShell?

PowerShell kann bis ins kleinste Detail vordringen, um leistungsstarke Skripts zu erstellen, die funktionieren, sowie einige kommerziell erhältliche Anwendungen. PowerShell kann Daten direkt aus dem WMI-Subsystem ziehen und Ihnen so in Echtzeit detaillierte Informationen zu Prozess-IDs und Handle-Zählungen geben.

Soll ich PowerShell verwenden?

Sie sollten die Verwendung von PowerShell in Betracht ziehen, wenn Sie Aufgaben haben, die Sie automatisch ausführen möchten, um Betriebssysteme und deren Prozesse zu verwalten. Sie könnten also ein Skript schreiben, das den Hintergrund einer Person jedes Mal ändert, wenn sie auf eine bestimmte Schaltfläche klickt.

Ist PowerShell besser als Bash?

Am Ende des Tages ist der Vergleich von PowerShell mit Bash wie der Vergleich von Äpfeln mit Birnen. Beide sind Werkzeuge für unterschiedliche Aufgaben. Wenn Sie eine Windows-Umgebung verwalten oder Azure verwenden, versuchen Sie, bei PowerShell zu bleiben. Wenn Sie eine reine Linux- oder Unix-Umgebung verwalten, versuchen Sie, bei Bash zu bleiben.

Warum sollten wir PowerShell verwenden?

Als Skriptsprache wird PowerShell häufig zur Automatisierung der Systemverwaltung verwendet. Es wird auch zum Erstellen, Testen und Bereitstellen von Lösungen verwendet, häufig in CI/CD-Umgebungen. PowerShell basiert auf dem . NET Common Language Runtime (CLR).

Wie entkommen Sie PowerShell?

Das PowerShell-Escape-Zeichen ist das Backtick-Zeichen „`“. Dies gilt unabhängig davon, ob Sie PowerShell-Anweisungen interaktiv ausführen oder PowerShell-Skripts ausführen. Ich habe den Grund nicht ermittelt, aber das Nummernzeichen „#“ muss nicht als Teil eines fest codierten Distinguished Name in PowerShell maskiert werden.

Lohnt es sich, PowerShell zu lernen?

Ist PowerShell besser als Bash?

Am Ende des Tages vergleichenPowerShell to Bash ist wie Äpfel mit Birnen zu vergleichen. Beide sind Werkzeuge für unterschiedliche Aufgaben. Wenn Sie eine Windows-Umgebung verwalten oder Azure verwenden, versuchen Sie, bei PowerShell zu bleiben. Wenn Sie eine reine Linux- oder Unix-Umgebung verwalten, versuchen Sie, bei Bash zu bleiben.

Ist PowerShell dasselbe wie DOS?

Kurz gesagt, Powershell ist eine vollwertige, erweiterbare Scripting-Plattform, MS-DOS hingegen nicht. ms-dos war für Windows 98 in Ordnung, aber nicht mehr. Microsoft investiert stark in die Powershell-Entwicklung. Sie versuchen, Powershell so zu präsentieren, wie es BASH für Linux ist.