Beide Browser waren laut Just frei von Erweiterungen, und dieser spezielle Test wurde auf seinem tatsächlichen MacBook Pro durchgeführt, nicht auf einer virtuellen Maschine. Seinen Erkenntnissen zufolge verbrauchte Chrome 290 MB RAM pro geöffnetem Tab, während Safari nur 12 MB RAM pro geöffnetem Tab verbrauchte.

Verwendet Safari mehr RAM?

Beide Browser waren laut Just frei von Erweiterungen, und dieser spezifische Test wurde auf seinem tatsächlichen MacBook Pro durchgeführt, nicht auf einer virtuellen Maschine. Seinen Erkenntnissen zufolge verbrauchte Chrome 290 MB RAM pro geöffnetem Tab, während Safari nur 12 MB RAM pro geöffnetem Tab verbrauchte.

Verbraucht Safari weniger RAM als Chrome?

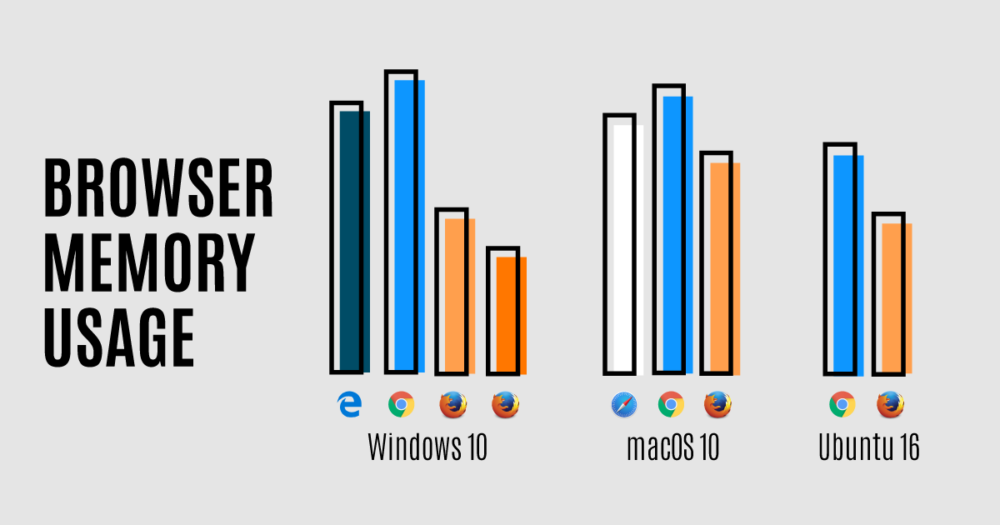

Vor einigen Jahren war die einzige Antwort Ja. Der RAM-hungrige Ruf von Google Chrome war bekannt. Änderungen an Google Chrome haben jedoch die Speichernutzung der Browser verbessert, insbesondere im Vergleich zu anderen gängigen Browsern. Mozilla, Edge, Opera und Safari verwenden manchmal mehr RAM als Chrome.

Welcher Browser ist besser für RAM?

Aus diesem Grund belegt Opera den ersten Platz als Browser, der am wenigsten PC-Speicher verbraucht, während UR den zweiten Platz belegt. Schon ein paar MB weniger genutzte Systemressourcen können große Auswirkungen haben.

Wie viel Speicher benötigt Safari?

Bei dieser Safari wird das Gedächtnis nicht verrückt. Im Moment dauert es nur op 35 mb. Wenn Top-Sites eingeschaltet sind, wird langsam der gesamte Speicher über 2, 3, 4 GB verbraucht. Dann fängt es langsam an, die verbleibenden rund 26 GB Festplattenspeicher zu verbrauchen … bis nichts mehr übrig ist.

Ist die Verwendung von Safari sicher?

„Sicherheit geht vor“ ist das Mantra, das Apple seit langem anwendet. Das Surferlebnis auf Safari gibt Ihnen diese Sicherheit in jeder Hinsicht. Webbrowser schnüffeln ständig herum, um Ihre privaten Informationen und Ihre Surfgewohnheiten zu überprüfen. Dadurch erhalten sie viele Benutzerdaten, die von ihnen verwendet werden könnenWerbetreibende.

Warum ist Safari besser als andere Mobiltelefone?

Es gibt einige echte Gründe, warum Safari besser ist. Im Laufe der Jahre hat Apple die Menschen mit seinen kreativen und innovativen Produktdesigns amüsiert. Wenn wir über Effizienz und Leistung sprechen, ist es für andere Marken nicht einfach, mit Apple gleichzuziehen.

Warum beansprucht Safari so viel Platz auf meiner Festplatte?

Wenn Top-Sites aktiviert sind, wird langsam der gesamte Speicher über 2, 3, 4 GB verbraucht. Dann fängt es langsam an, die verbleibenden rund 26 GB Festplattenspeicher zu fressen … bis nichts mehr übrig ist. Ein Neustart löst das Problem – aber Safari wiederholt das Speicherproblem der Top-Sites.