Warum ist meine Speicherauslastung so hoch? Es kann verschiedene Gründe geben, warum Ihre Speicherauslastung auf Ihrem Computer so hoch ist. Wie bereits erwähnt, könnte ein Treiber-Update, neue Hardware, Software, kürzlich installiertes Windows-Update usw. ein Grund sein. Sie müssen jedoch auch nach Adware und Malware suchen.

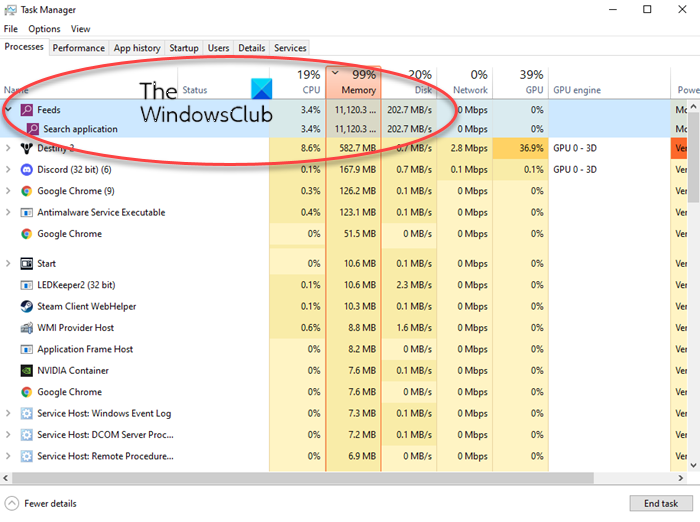

Kann ich die Feeds-Aufgabe beenden?

Schritt 1. Drücken Sie die Tasten Strg + Umschalt + Esc, um den Task-Manager zu öffnen. Schritt 2. Klicken Sie auf der Registerkarte Prozess mit der rechten Maustaste auf den Prozess Feeds Search Application oder SearchApp und wählen Sie Task beenden.

Warum nimmt Minecraft so viel Speicher in Anspruch?

Nun, das ist im Grunde die Folge davon, ein großes Spiel in Java zu machen…. Zugewiesener Speicher neigt dazu, länger als nötig herumzureichen, weil der Garbadge-Sammler nicht zwischen verfügbarem und möglicherweise verwendetem Speicher unterscheiden kann das, was zugänglich ist und nicht genutzt wird… Der Einsatz von Java ist für MineCraft Fluch und Segen zugleich.

Warum ist die Speicherauslastung meines Computers so hoch?

Wenn die hohe Speicherauslastung dadurch verursacht wird, dass auf dem Computer mehrere Programme gleichzeitig ausgeführt werden, können Benutzer das Programm schließen, um dieses Problem zu lösen. Oder wenn ein Programm zu viel Speicher belegt, können Benutzer dieses Programm auch beenden, um dieses Problem zu lösen.

Welche Rolle spielen RAM und ROM in einem Computer?

Es umfasst RAM (Random Access Memory), ROM (Read Only Memory) und Cache (klicken Sie auf Computer booten, um die Beziehung zwischen RAM und ROM zu erfahren). Es ermöglicht der CPU (Central Processing Unit), schnell auf Anweisungen und Daten zuzugreifen.

Wie können Sie Ihrem Computer mehr Arbeitsspeicher hinzufügen?

Öffnen Sie den Datei-Explorer und klicken Sie mit der rechten Maustaste auf Dieser PC, um Eigenschaften auszuwählen. Im Allgemeinen kann 4G-Speicher einfache Anforderungen im täglichen Leben erfüllen. Wenn Benutzer jedoch den Computer verwenden möchten, um große Programme auszuführen oder Spiele wie H1Z1 zu spielen, werden mindestens 8 GB Speicher benötigt. Doch wennBenutzer möchten Speicher hinzufügen, beachten Sie bitte, dass der Speichertyp derselbe sein muss.