CABG?

I25. 810 – Atherosklerose von Koronararterien-Bypass-Implantaten ohne Angina pectoris

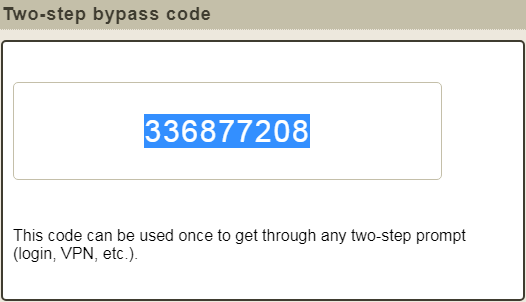

Ein Bypass-Code ist ein temporärer Passcode, der von einem Administrator für einen bestimmten Benutzer erstellt wurde.

Was ist Bypass beim Codieren?

Was sind Bypass-Codes? Umgehungscodes sind neunstellige Passcodes, die Sie verwenden können, um Eingabeaufforderungen für die mehrstufige Authentifizierung abzuschließen. Geben Sie die Codes in das Feld Passcode der MFA-Eingabeaufforderung ein. DIT empfiehlt die Verwendung von Umgehungscodes als Backup, wenn Sie Ihr primäres MFA-Gerät nicht zur Verfügung haben.

Warum fragt Duo nach einem Bypass-Code?

Duo-Bypass-Codes können verwendet werden, um auf von Duo geschützte Ressourcen zuzugreifen, wenn Ihr Gerät nicht verfügbar ist. Sie müssen möglicherweise auch Umgehungscodes verwenden, wenn Ihr Gerät verloren geht, gestohlen oder ersetzt wird. Umgehungscodes sollten an einem sicheren Ort aufbewahrt werden.

Wie generiere ich einen Code von Duo?

Verwenden Sie Ihr Smartphone, um Passcodes aus der Duo Mobile-App zu generieren. Öffnen Sie zur Verwendung einfach die App und drücken Sie auf das graue Symbol oben rechts in der App für iOS und Android (gezeigt durch den roten Pfeil in der Abbildung unten) oder auf die Schaltfläche „Passcode generieren“ auf Geräten mit Microsoft-Betriebssystem.

Was ist Bypass beim Codieren?

Was sind Bypass-Codes? Umgehungscodes sind neunstellige Passcodes, die Sie verwenden können, um Eingabeaufforderungen für die mehrstufige Authentifizierung abzuschließen. Geben Sie die Codes in das Feld Passcode der MFA-Eingabeaufforderung ein. DIT empfiehlt die Verwendung von Umgehungscodes als Backup, wenn Sie Ihr primäres MFA-Gerät nicht zur Verfügung haben.

Kann das Windows-Passwort umgangen werden?

Passwörter können auf jedem Betriebssystem zurückgesetzt oder umgangen werden. Selbst wenn Sie Ihr Passwort vergessen haben, gibt es möglicherweise einen Weg hinein. Das bedeutet auch, dass Übeltäter wahrscheinlich in Ihr System eindringen können, wenn sie Zugriff darauf haben – und das ist es auch viel einfacher als du denkst.

Wie umgehen Sie einen ICD 10 PCS-Code?

ICD-10-PCS Kodierungsrichtlinien: Bypass-Verfahren Bypass-Verfahren werden durch Identifizierung kodiertder Körperteil, der “von” umgangen wird, und der Körperteil, der “nach” umgangen wird. Der vierte Zeichenkörperteil gibt den Körperteil an, von dem umgangen wird, und der Qualifizierer gibt den Körperteil an, zu dem umgangen wird.

Was ist die Root-Operation von Bypass?

Bypass-Root Operation 1 Bypass ist definiert als die Änderung des Durchgangsweges des Inhalts eines röhrenförmigen Körperteils. Das Umleiten von Inhalten eines Körperteils kann auf drei Arten erfolgen: Zu einem stromabwärts gelegenen Bereich der normalen Route.

Kann Duo umgangen werden?

Ein Benutzer muss ein gültiges Duo-Authentifizierungsgerät registriert haben (z. B. ein Telefon oder einen Hardware-Token), um einen Bypass-Code zur Authentifizierung verwenden zu können. Bypass-Codes sind nicht als einzige 2FA-Methode eines Benutzers gedacht. Umgehungscodes verfallen, nachdem sie die zulässige Anzahl von Malen verwendet wurden, oder nach einer vom Administrator definierten Zeitspanne.

Wie lautet der manuelle Aktivierungscode für Duo Mobile?

Klicken Sie im Abschnitt “Geräteinformationen” auf den Link Duo Mobile aktivieren. Dieser Link ist nur verfügbar, wenn Sie den Telefontyp auf „Mobil“ und als Plattform etwas anderes als „Unbekannt“ ausgewählt haben. Klicken Sie dann auf der nächsten Seite auf die Schaltfläche Aktivierungscode für Duo Mobile generieren.

Warum funktioniert mein Duo-Code nicht?

Dies tritt am häufigsten auf, wenn Sie ein neues Gerät erhalten, ein Gerät neu formatieren oder wiederherstellen, die Duo Mobile-App löschen oder vorübergehend ein Konto deaktivieren, für das Sie die Zwei-Faktor-Authentifizierung aktiviert haben. Damit Passcodes wieder funktionieren, müssen Sie Ihr(e) Konto(s) erneut mit der Duo Mobile-App verbinden.

Wie lange sind Duo Mobile-Codes gültig?

Standardmäßig sind neue Duo-SMS-Passwörter so eingestellt, dass sie für Benutzer, die sich bei geschützten Anwendungen authentifizieren, niemals ablaufen.

Was ist Bypass-Autorisierung?

Dies bezieht sich auf einen Angreifer, der sich Zugang verschafft, der einem authentifizierten Benutzer entspricht, ohne jemals eine Authentifizierung durchlaufen zu müssenVerfahren. Dies ist normalerweise darauf zurückzuführen, dass der Angreifer ein unerwartetes Zugriffsverfahren verwendet, das nicht die richtigen Prüfpunkte durchläuft, an denen die Authentifizierung erfolgen sollte.

Was ist ein Beispiel für die Umgehung der Authentifizierung?

Beispiele für die SHAREit-Verlaufsdatenbank „Authentication Bypass Vulnerability“. SHAREit MediaStore-Datenbank.

Wie die Authentifizierung von den Angreifern umgangen wird, erklären Sie zwei Möglichkeiten der Authentifizierung im Web?

Umgehung von 2FA mit herkömmlichem Sitzungsmanagement Der Angreifer klickt auf den Link „Passwort ändern“. Der Angreifer fordert das Token zum Zurücksetzen des Kennworts an. Der Angreifer verwendet das Token zum Zurücksetzen des Kennworts. Der Angreifer loggt sich in die Webanwendung ein.

Was ist Bypass beim Codieren?

Was sind Bypass-Codes? Umgehungscodes sind neunstellige Passcodes, die Sie verwenden können, um Eingabeaufforderungen für die mehrstufige Authentifizierung abzuschließen. Geben Sie die Codes in das Feld Passcode der MFA-Eingabeaufforderung ein. DIT empfiehlt die Verwendung von Umgehungscodes als Backup, wenn Sie Ihr primäres MFA-Gerät nicht zur Verfügung haben.

Wie aktiviere ich MFA auf der Palo Alto-Firewall?

Um 2FA/MFA für Endbenutzer von Palo Alto Networks zu aktivieren, gehen Sie zu 2-Faktor-Authentifizierung >> 2FA-Optionen für Endbenutzer. Wählen Sie die standardmäßige Zwei-Faktor-Authentifizierungsmethode für Endbenutzer aus. Außerdem können Sie bestimmte 2FA-Methoden auswählen, die Sie auf dem Endbenutzer-Dashboard anzeigen möchten.

Wie komme ich in mein gesperrtes Windows 10?

Drücken Sie STRG+ALT+ENTF, um den Computer zu entsperren. Geben Sie die Anmeldeinformationen für den zuletzt angemeldeten Benutzer ein und klicken Sie dann auf OK. Wenn das Dialogfeld Computer entsperren verschwindet, drücken Sie STRG+ALT+ENTF und melden Sie sich normal an.

Was ist der ICD 10-Code für den Koronarbypass?

ICD-10-CM-Code für Atherosklerose von Koronararterien-Bypass-Implantaten ohne Angina pectoris I25. 810.