Netzwerk-Boot bedeutet, dass die Installationen von einem anderen Ort im Netzwerk gesucht werden, anstatt von einer CD oder der Festplatte des Computers.

Wofür wird Netzwerk-Boot verwendet?

Was ist Netzwerkbooten? Das Booten über das Netzwerk oder auch das Booten aus dem LAN ist ein Vorgang, der es einem Computer ermöglicht, ein Betriebssystem oder ein anderes Programm direkt aus dem Netzwerk zu starten und zu laden, ohne dass ein lokal angeschlossenes Speichergerät wie eine Diskette, eine CD-ROM oder ein USB-Stick erforderlich ist oder Festplatte.

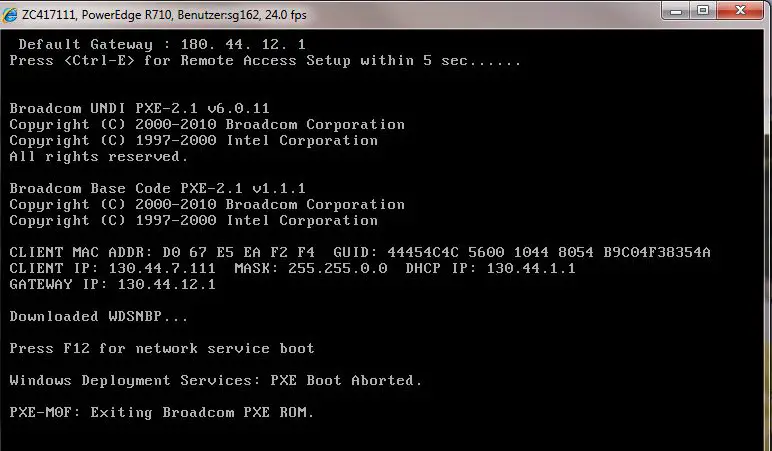

Was passiert während des PXE-Starts?

PXE-Boot-Prozess Der PXE-Boot-Server sendet die Boot-Dateien über das Trivial File Transfer Protocol (TFTP) an den Client. Im DHCP-Server können die Optionen 66 und 67 unter Bereichs- oder Serveroptionen konfiguriert werden. Dies hilft beim Laden und Starten der Boot-Dateien für den Client-Computer.

Was ist mit PXE-Boot gemeint?

Die Preboot Execution Environment oder PXE (allgemein als Pixie ausgesprochen) ist eine Client-Server-Umgebung, die es Netzwerkcomputern ermöglicht, über die Netzwerkschnittstellenkarte (NIC) statt von einer CD-ROM oder Festplatte zu booten.

Welche Taste wird gedrückt, um vom Netzwerk zu booten?

Drücken Sie F12, um vom Netzwerk zu booten.

Wofür wird der Netzwerkstart verwendet?

Was ist Netzwerkbooten? Das Booten über das Netzwerk oder auch das Booten aus dem LAN ist ein Vorgang, der es einem Computer ermöglicht, ein Betriebssystem oder ein anderes Programm direkt aus dem Netzwerk zu starten und zu laden, ohne dass ein lokal angeschlossenes Speichergerät wie eine Diskette, eine CD-ROM oder ein USB-Stick erforderlich ist oder Festplatte.

Welche Taste wird gedrückt, um vom Netzwerk zu booten?

Drücken Sie F12, um vom Netzwerk zu booten.

Welchen Startmodus sollte ich verwenden?

Im Allgemeinen sollten Sie Windows im neueren UEFI-Modus installieren, da dieser mehr Sicherheitsfunktionen enthält als der Legacy-BIOS-Modus. Wenn Sie von einem Netzwerk bootendas nur BIOS unterstützt, müssen Sie im Legacy-BIOS-Modus booten.

Was ist UEFI-Netzwerkstart?

Grundlagen des Netzwerkstarts Wenn Ihr Computer hochfährt, übergibt der Prozessor die Ausführung an ein Startprogramm, das früher als Basic Input/Output System (BIOS) bekannt war – ein System, das später durch ein Unified Extensible Firmware Interface (UEFI) ersetzt wurde.

Was ist der Vorteil eines PXE-Starts?

Einige der Hauptvorteile von PXE sind: Der Client-Computer oder die Workstation benötigt kein Speichergerät oder Betriebssystem. Die Netzwerkerweiterung und das Hinzufügen neuer Clientcomputer wird vereinfacht, da PXE herstellerunabhängig ist. Die Wartung wird vereinfacht, da die meisten Aufgaben remote durchgeführt werden.

Was ist Netzwerkstart im BIOS?

Das Booten über das Netzwerk, abgekürzt Netboot, ist der Prozess des Bootens eines Computers von einem Netzwerk und nicht von einem lokalen Laufwerk. Diese Bootmethode kann von Routern, Workstations ohne Festplatte und zentral verwalteten Computern (Thin Clients) wie öffentlichen Computern in Bibliotheken und Schulen verwendet werden.

Wie stoppe ich PXE-Starts?

Schalten Sie das System ein und drücken Sie F1, um das UEFI-Setup-Menü aufzurufen. Rufen Sie die Netzwerkseite auf und deaktivieren Sie den PXE-Modus in der Netzwerkstartkonfiguration. Starten Sie das System neu.

Was ist ein PXE-Boot in Windows?

PXE ist ein von Intel entwickelter Industriestandard, der Pre-Boot-Dienste innerhalb der Geräte-Firmware bereitstellt, die es Geräten ermöglichen, Netzwerk-Boot-Programme auf Client-Computer herunterzuladen. Configuration Manager ist über den WDS-PXE-Anbieter auf die Serverrolle der Windows-Bereitstellungsdienste (WDS) angewiesen.

Ist PXE-Boot sicher?

Eines der Hauptprobleme bei PXE ist mangelnde Sicherheit. Das TFTP & Mit PXE verbundene UDP-Transaktionen können der letzte unverschlüsselte Datenverkehr in Ihrem Netzwerk sein und sind trivial abzufangen. Dieser Bootvorgang widerspricht dem„Zero Trust“-Konzept, das auf heutige Netzwerke angewendet wird.

Wie starte ich meinen Computer von einem Netzwerk aus?

Drücken Sie F2 kontinuierlich, wenn Sie Ihr Gerät einschalten, bis es in das BIOS-Setup eintritt. Navigieren Sie zum Boot-Menü. Aktivieren Sie Boot to Network. Drücken Sie F10, um die Änderungen zu speichern und das BIOS-Setup zu verlassen.

Sollte ich Boot on LAN aktivieren?

Wenn Sie nur Betriebssysteme verwenden, die Treiberunterstützung für den Gigabit-LAN-Controller haben, sollten Sie die LAN-Boot-ROM-BIOS-Option deaktivieren. Dadurch wird die Bootzeit (etwas) verkürzt und Speicher freigegeben, der vom Boot-ROM belegt worden wäre.

Sollte Secure Boot aktiviert werden?

Secure Boot muss aktiviert werden, bevor ein Betriebssystem installiert wird. Wenn ein Betriebssystem installiert wurde, während Secure Boot deaktiviert war, unterstützt es Secure Boot nicht und es ist eine Neuinstallation erforderlich.

Wie lange dauert der Netzwerkstart?

Es kann ~45 Minuten bis eine Stunde dauern.

Was wird für den PXE-Start benötigt?

Um PXE Network Boot zu verwenden, benötigen Sie eine PXE-fähige Netzwerkkarte. Die meisten integrierten Netzwerkkarten in modernen Computern unterstützen PXE von Haus aus. Wenn Ihr Computer jedoch älter ist, benötigen Sie möglicherweise eine PCI-Netzwerkkarte, die das Booten über das Netzwerk unterstützt.

Wofür wird der Netzwerkstart verwendet?

Was ist Netzwerkbooten? Das Booten über das Netzwerk oder auch das Booten aus dem LAN ist ein Vorgang, der es einem Computer ermöglicht, ein Betriebssystem oder ein anderes Programm direkt aus dem Netzwerk zu starten und zu laden, ohne dass ein lokal angeschlossenes Speichergerät wie eine Diskette, eine CD-ROM oder ein USB-Stick erforderlich ist oder Festplatte.

Welche Taste wird gedrückt, um vom Netzwerk zu booten?

Drücken Sie F12, um vom Netzwerk zu booten.

Was ist schneller UEFI oder Legacy?

Legacy verwendet das MBR-Partitionsschema. UEFI bietet eine schnellere Startzeit. Es ist im Vergleich zu UEFI langsamer. Da UEFI verwendetDas GPT-Partitionierungsschema kann bis zu 9 Zettabyte an Speichergeräten unterstützen.