Die meisten Chromebooks unter 300 US-Dollar verfügen über 4 GB, bei Sonderangeboten gelegentlich über 8 GB. Wenn Sie ein Chromebook für über 300 US-Dollar kaufen, ist es ideal, nach einem Modell mit 8 GB Ausschau zu halten, wenn möglich. Insgesamt reichen 4 GB RAM für ein Chromebook aus, aber 8 GB sind ideal.

Wie viel Speicher benötigen Sie auf einem Chromebook?

Welche Auswirkungen hätte es angesichts dieser Informationen, wenn auf Chromebooks mindestens 8 GB Speicherplatz erforderlich wären, und benötigt jeder Nutzer mehr als 4 GB für sein Chrome OS-Gerät?

Was ist Ramram auf einem Chromebook?

RAM steht für Random Access Memory. Stellen Sie es sich als einen Container vor, in dem die Dinge, die Sie auf Ihrem Chromebook tun – sowohl das, was Sie sehen können, als auch das, was hinter den Kulissen passiert – Daten nach dem Zufallsprinzip speichern und abrufen können. Das heißt, es kann auf jedes Byte dieser Daten zugreifen, ohne die vorangehenden oder nachfolgenden Bytes zu beeinflussen.

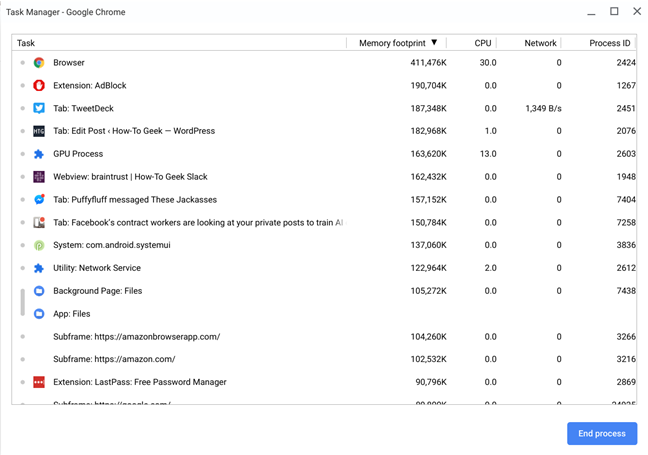

Warum verwendet Chrome OS so viel RAM?

Das Ergebnis ist eine viel schnellere und effizientere RAM-Nutzung. Da die Komprimierung in zRAM spontan erfolgt und RAM im Allgemeinen schneller ist als Swap, kann Chrome OS viel mehr mit weniger erreichen. Google nutzt auch den Arbeitsspeicher in Chrome OS optimal aus, indem es einen sogenannten „doppelwandigen“ Low-Memory-Zustand verwendet.

Was passiert mit dem RAM auf einem Chromebook, wenn Sie es ausschalten?

Der Arbeitsspeicher wird jedes Mal gelöscht, wenn Sie Ihr Chromebook (oder einen anderen Computer) ausschalten. Wenn ein Tab in einem Browser auf Ihrem Chromebook geöffnet wird, werden alle Daten, die zum Zeichnen dessen, was auf Ihrem Bildschirm passiert, und zur Interaktion mit der Software benötigt werden, im RAM gespeichert. Das ist das Entscheidende, was man hier wissen muss, und wir werden darüber sprechen, warum das wichtig ist.