Der Netstat-Befehl funktioniert am besten, wenn Sie möglichst wenige Anwendungen geöffnet haben, am besten nur einen Internetbrowser. Netstat generiert eine Liste von Internet Protocol (IP)-Adressen, an die Ihr Computer Informationen sendet.

Wie können Sie feststellen, ob Ihre IP-Adresse verfolgt wird?

Der Netstat-Befehl funktioniert am besten, wenn Sie so wenige Anwendungen wie möglich geöffnet haben, vorzugsweise nur einen Internetbrowser. Netstat generiert eine Liste von Internet Protocol (IP)-Adressen, an die Ihr Computer Informationen sendet.

Was passiert, wenn Ihre IP-Adresse verfolgt wird?

Aber wenn ein Hacker Ihre IP-Adresse kennt, kann er sie verwenden, um sehr wertvolle Informationen zu stehlen, einschließlich Ihres Standorts und Ihrer Online-Identität. Mit diesen Informationen als Ausgangspunkt könnten sie möglicherweise Ihr Gerät hacken, Ihre Identität stehlen und vieles mehr.

Kann mich jemand mit meiner IP-Adresse ausspionieren?

Ein Hacker kann Ihre IP-Adresse ausspionieren, um Ihre Ereignisse zu verfolgen und Ihre IP-Adresse zu seinem Vorteil zu nutzen. Eindringlinge können ausgeklügelte Techniken zusammen mit Ihrer IP-Adresse verwenden, um Ihre Systeme zu hacken. Als Benutzer möchten Sie im Internet völlig frei surfen und keine Angst vor Datenschutzverletzungen haben.

Wie können Sie feststellen, ob Ihre IP-Adresse verfolgt wird?

Der Netstat-Befehl funktioniert am besten, wenn Sie so wenige Anwendungen wie möglich geöffnet haben, vorzugsweise nur einen Internetbrowser. Netstat generiert eine Liste von Internet Protocol (IP)-Adressen, an die Ihr Computer Informationen sendet.

Muss ich mir Sorgen machen, wenn jemand meine IP-Adresse hat?

Nein, Sie sollten sich keine Sorgen machen, wenn jemand Ihre IP-Adresse hat. Wenn jemand Ihre IP-Adresse hat, könnte er Ihnen Spam senden oder Ihren Zugang zu bestimmten Diensten einschränken. In extremen Fällen kann sich ein Hacker als Sie ausgeben. Allerdings alleUm das Problem zu beheben, müssen Sie Ihre IP-Adresse ändern.

Woher weiß ich, ob jemand meinen Standort verfolgt?

Android und iPhones iOS benachrichtigen oder geben keinen Hinweis, wenn jemand Ihren Standort überprüft. In der Benachrichtigungsleiste wird ein kurzes Symbol angezeigt, wenn GPS von Ortungsdiensten verwendet wird. Beliebig viele Apps oder Systemprozesse lösen eine Standortprüfung aus.

Wie blockiere ich die Verfolgung meines Telefons?

Auf Android: Öffnen Sie die App-Schublade, gehen Sie zu Einstellungen, wählen Sie Standort und geben Sie dann die Google-Standorteinstellungen ein. Hier können Sie den Standortbericht und den Standortverlauf deaktivieren.

Verbirgt Inkognito Ihre IP-Adresse?

Grundsätzlich verbirgt der Inkognito-Modus Ihre Browsing-Aktivitäten vor anderen Benutzern auf Ihrem Gerät. Der Inkognito-Modus verbirgt Ihre Informationen jedoch nicht vor Websites, Werbetreibenden, Ihrem Internetdienstanbieter (ISP) oder großen Technologieunternehmen. Selbst im Inkognito-Modus können Google und andere Sie weiterhin verfolgen. Inkognito verbirgt Ihre IP-Adresse nicht.

Kann die Polizei IP nachverfolgen?

Die Behörden können eine IP-Adresse nur einem VPN-Unternehmen nachverfolgen, das sie dann zwingen müssten, die echte IP-Adresse aus Protokollen preiszugeben, die möglicherweise gar nicht existieren. Wenn sich der Kriminelle von einem anderen mit diesem VPN verbinden würde, müssten sich die Strafverfolgungsbehörden durch mehrere Unternehmen arbeiten, um die Details zu finden.

Wer kann Ihre IP-Adresse sehen?

Die meisten Leute sagen, dass die einzigen Leute da draußen, die Ihre IP-Adresse kennen, Ihr Internet Service Provider ist … die Cox Cables und Verizon der Welt. Diese Leute liegen falsch. Tatsache ist, dass jeder mit ein wenig Know-how Ihre IP-Adresse finden, einsehen und „erfassen“ kann.

Kann eine IP-Adresse zu einem Mobiltelefon zurückverfolgt werden?

Diese IP-Adresse wird jedoch niemals von Ihrem Gerät identifiziert oder Ihrem Gerät offengelegt, daher ist dies sehr unwahrscheinlichJeder könnte Ihr Gerät auch auf diese Weise verfolgen.

Was kann IP preisgeben?

Stattdessen können IP-Adressen die Stadt, die Postleitzahl oder die Vorwahl offenbaren, von wo aus Sie sich gerade mit dem Internet verbinden, weshalb sich die IP-Adressen jedes Mal ändern, wenn Sie sich von einem neuen Standort aus verbinden oder wenn Sie eine verwenden neuer Router.

Kann eine IP-Adresse zu einem Mobiltelefon zurückverfolgt werden?

Diese IP-Adresse wird jedoch niemals von Ihrem Gerät identifiziert oder an Ihr Gerät weitergegeben, daher ist es sehr unwahrscheinlich, dass jemand Ihr Gerät auf diese Weise verfolgen kann.

Kann ich eine IP-Adresse zu einem Standort verfolgen?

Durch ein nützliches Internet-Tool namens IP Geolocation Lookup können Sie eine IP-Adresse in der Nähe des genauen Standorts einer Person verfolgen. Abhängig von einer Vielzahl von Faktoren können Sie dem physischen Standort der IP-Adresse einer Person ziemlich nahe kommen.

Was kann IP preisgeben?

Ihre IP-Adresse gibt Ihre persönlichen Daten preis. Sie enthält zwar keine persönlichen Daten wie Ihre Telefonnummer oder Ihren Namen, kann aber Ihre Ortsvorwahl, Postleitzahl oder Ihren Ort preisgeben. Mit anderen Worten, Dritte können Ihre IP verwenden, um herauszufinden, wo Sie sich befinden und woher Ihre Internetverbindung kommt.

Kann die IP-Adresse inkognito zurückverfolgt werden?

Grundsätzlich verbirgt der Inkognito-Modus Ihre Browsing-Aktivitäten vor anderen Benutzern auf Ihrem Gerät. Der Inkognito-Modus verbirgt Ihre Informationen jedoch nicht vor Websites, Werbetreibenden, Ihrem Internetdienstanbieter (ISP) oder großen Technologieunternehmen. Selbst im Inkognito-Modus können Google und andere Sie weiterhin verfolgen. Inkognito verbirgt Ihre IP-Adresse nicht.

Wie können Sie feststellen, ob Ihre IP-Adresse verfolgt wird?

Der Netstat-Befehl funktioniert am besten, wenn Sie so wenige Anwendungen wie möglich geöffnet haben, vorzugsweise nur einen Internetbrowser. Der Netstat generiert eine Liste von Internet Protocol (IP)Adressen, an die Ihr Computer Informationen sendet.

Woran erkenne ich, ob ich ausspioniert werde?

Einige der offensichtlichsten Anzeichen dafür, dass Sie ausspioniert werden, sind: Jemand scheint Sie in der Öffentlichkeit immer „anzustoßen“. Als ob sie immer wüssten, wann und wo sie dich finden können. Während einer Scheidung oder Trennung weiß Ihr Ex-Partner mehr Details über Ihre Aktivitäten, Finanzen oder andere Details als er sollte.

Welches Telefon kann nicht verfolgt werden?

Eines der sichersten Telefone – Purism Librem 5 Das Purism Librem 5 verfügt hardwareseitig über drei Notausschalter, die die Sensoren ausschalten können. Diese Schalter befinden sich für Kameras, Mikrofon, Wi-Fi, Bluetooth und Mobilfunk-Basisband. Bei diesem Telefon sind alle wichtigen Tracker standardmäßig deaktiviert.

Kann Ihr Telefon verfolgt werden, wenn es ausgeschaltet ist?

Kann ein Telefon verfolgt werden, wenn es sich im Flugzeugmodus befindet? Ja, Ihr Telefon kann verfolgt werden, wenn es sich im Flugzeugmodus befindet. Während Wi-Fi und Mobilfunkdienste deaktiviert werden, wird GPS (eine andere Technologie, die Signale von GPS-Satelliten sendet und empfängt) im Flugzeugmodus nicht deaktiviert.

Können Sie feststellen, ob Ihr Telefon überwacht wird?

Ja, es gibt Anzeichen dafür, dass Ihr Telefon überwacht wird. Zu diesen Anzeichen gehören eine Überhitzung Ihres Geräts, eine schnelle Entladung des Akkus, der Empfang seltsamer Textnachrichten, seltsame Geräusche bei Anrufen und zufällige Neustarts Ihres Telefons.vor 3 Tagen

Wie verfolgen Websites Ihre IP-Adresse?

Wenn also Ihre IP-Adresse einen Server kontaktiert, um auf eine bestimmte Website zuzugreifen, kann die Website nachverfolgen, woher der Besucher kommt. Diese Informationen können in Echtzeit verwendet werden, um die angezeigte Seite zu personalisieren.

Wie kann ich verhindern, dass meine IP-Adresse verfolgt wird?

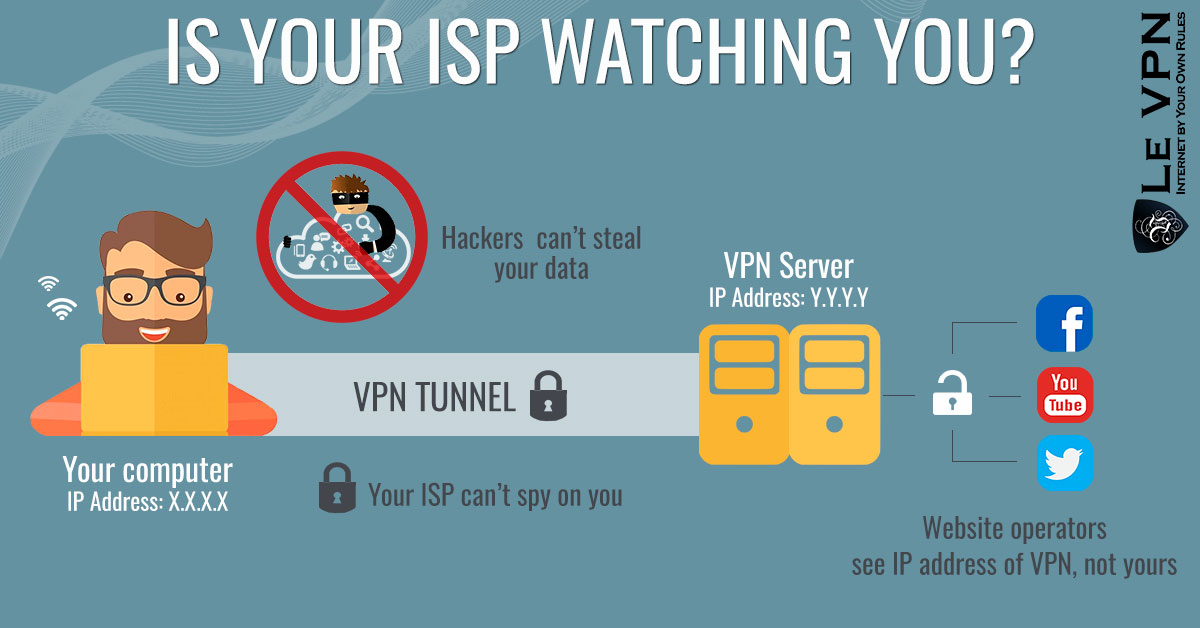

Sie möchten nicht, dass Ihre IP-Adresse nachverfolgt wird, und Sie möchten sie nicht preisgebenheikle Informationen. Die beiden gängigsten Möglichkeiten, Ihre IP-Adresse zu verbergen, sind die Verwendung eines Proxy-Servers oder die Verwendung eines virtuellen privaten Netzwerks (VPN). Die einfachste Methode ist die Verwendung eines VPN.

Wird Ihre IP-Adresse verfolgt, wenn Sie mit Kryptowährungen handeln?

Wenn Sie mit Kryptowährungen handeln, sind die Einsätze höher. Sie möchten nicht, dass Ihre IP-Adresse nachverfolgt wird, und Sie möchten keine vertraulichen Informationen preisgeben. Die beiden gängigsten Möglichkeiten, Ihre IP-Adresse zu verbergen, sind die Verwendung eines Proxy-Servers oder die Verwendung eines virtuellen privaten Netzwerks (VPN).

Was kann die Polizei an meiner IP-Adresse sehen?

Sie können sehen, welchen Internetanbieter Sie verwenden und ob die IP-Adresse auf einer schwarzen Liste steht. Um mehr persönliche Daten zu erhalten, müssten sie Ihren ISP durchlaufen, der Ihre Daten wahrscheinlich nur dann weitergibt, wenn ein Anwalt oder ein Strafverfolgungsbeamter ihnen Beweise dafür liefert, dass Ihre IP-Adresse mit einem Verbrechen in Verbindung gebracht wurde.