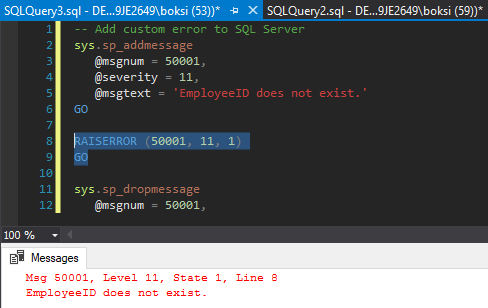

La funzione di errore è in SQL Server?

FUNZIONI DI ERRORE in Sql Server ERROR_SEVERITY(): restituisce la gravità dell’errore. ERROR_STATE() : restituisce lo stato dell’errore. ERROR_PROCEDURE(): restituisce il nome dell’SP/UDF in cui si è verificato l’errore. ERROR_LINE() : Restituisce il numero di riga dell’istruzione Sql che ha generato l’errore. Cos’è la procedura di errore in SQL Server? Utilizzo di ERROR_PROCEDURE in un blocco CATCH. Questo esempio mostra una …